что такое bitlocker на флешке

Зашифруйте USB-накопитель с помощью BitLocker To Go в Windows 10

Что такое BitLocker To Go?

BitLocker To Go доступен в выпусках Windows 10 Pro, Enterprise и Education, но его нет в Windows 10 Home. Если вы не знаете, какую версию Windows 10 вы используете, вот как проверить версию Windows 10, сборку ОС, редакцию или тип.

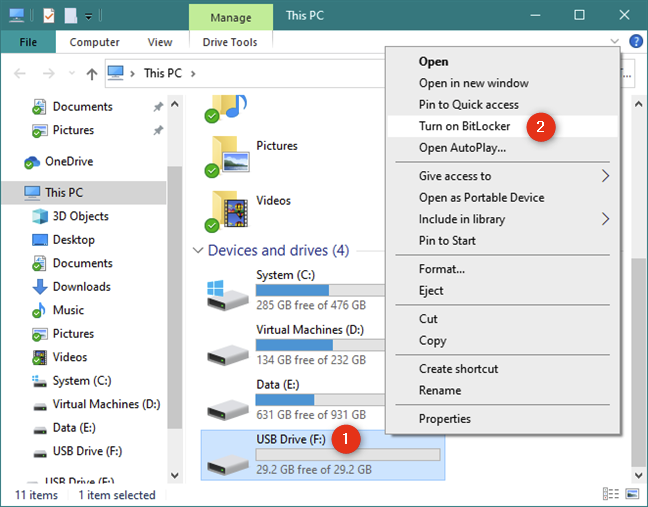

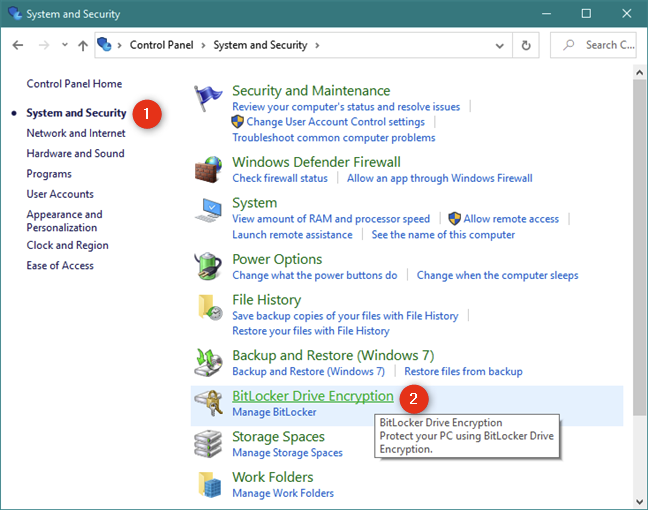

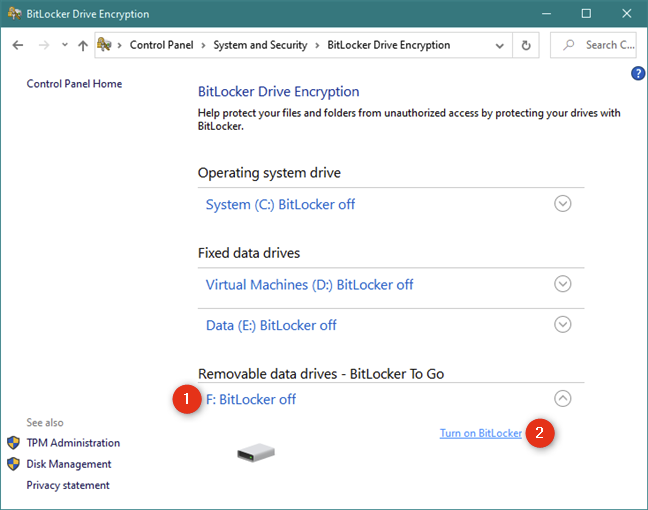

В окне «Шифрование диска BitLocker» щелкните или нажмите «Включить BitLocker» рядом со съемным USB-накопителем, который необходимо зашифровать.

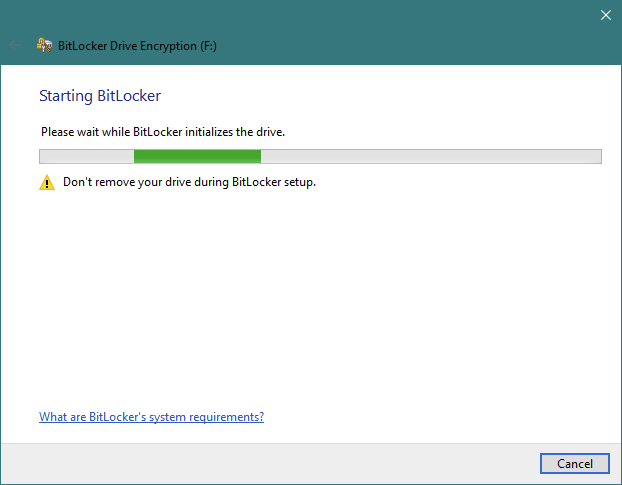

Независимо от того, как вы решили запустить мастер шифрования диска BitLocker — через проводник или из панели управления — теперь он открыт. Первое, что он делает, это просит вас: «Пожалуйста, подождите, пока BitLocker инициализирует диск».

В зависимости от скорости вашего ПК с Windows 10 и вашего USB-накопителя, это может занять несколько минут. Будьте осторожны, чтобы не отключить съемный диск во время этого шага. В противном случае данные на нем могут быть повреждены.

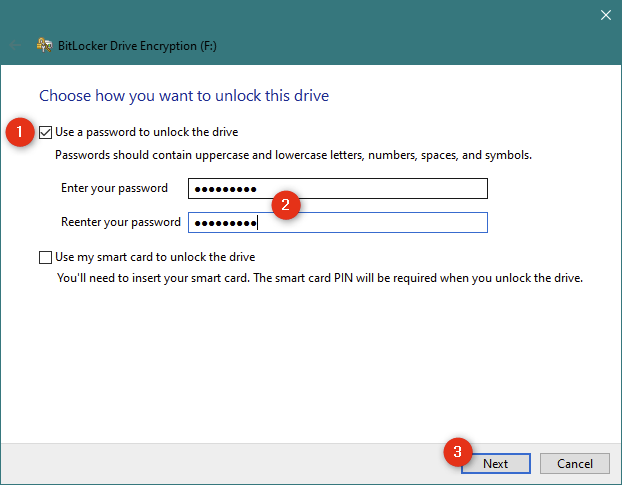

После того, как BitLocker инициализирует USB-накопитель, вы можете «выбрать, как вы хотите […] разблокировать его после его шифрования. Вы можете использовать либо пароль, либо смарт-карту. Поскольку большинство людей не владеют смарт-картами (которые в основном используются в компаниях), вам следует выбрать «Использовать пароль для разблокировки диска». После выбора этой опции введите пароль, который вы хотите использовать, и подтвердите его. Затем нажмите Далее.

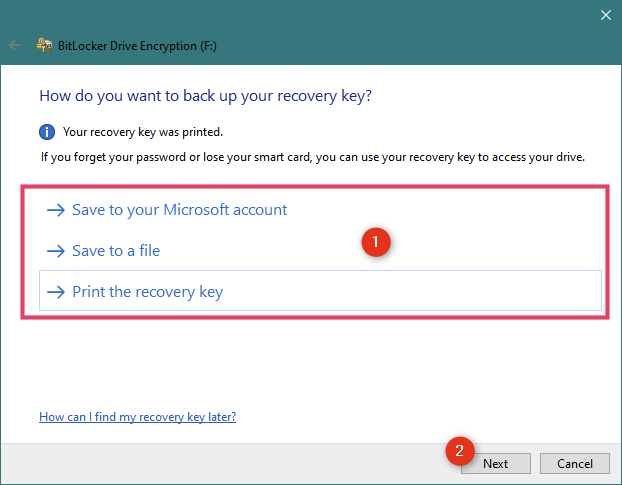

BitLocker требует от вас выбрать место для резервного копирования ключа восстановления для зашифрованного USB-накопителя. Вы можете использовать этот ключ для восстановления данных на съемном диске, если вы забудете пароль или потеряете смарт-карту, выбранную на предыдущем шаге. Без этого ваши данные будут потеряны навсегда. Вы можете выбрать:

Мы рекомендуем использовать все параметры, чтобы не потерять ключ восстановления. Затем нажмите Далее.

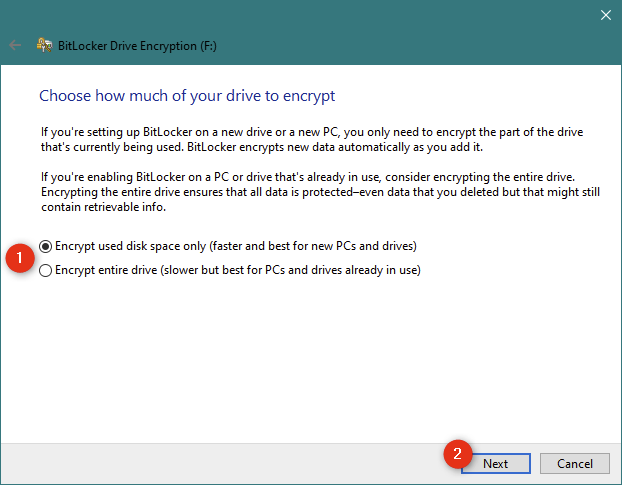

Выберите, хотите ли вы зашифровать весь USB-накопитель или только объем памяти, используемый файлами на нем. Как вы можете видеть на следующем скриншоте, Microsoft рекомендует:

После того, как вы сделаете свой выбор, нажмите Далее.

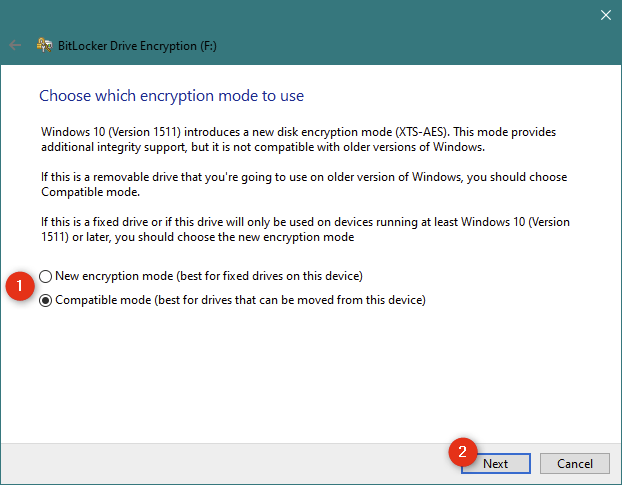

Затем Windows 10 попросит вас выбрать тип шифрования BitLocker, который вы предпочитаете использовать. Вы можете выбрать между:

После того, как вы сделали свой выбор, нажмите Далее.

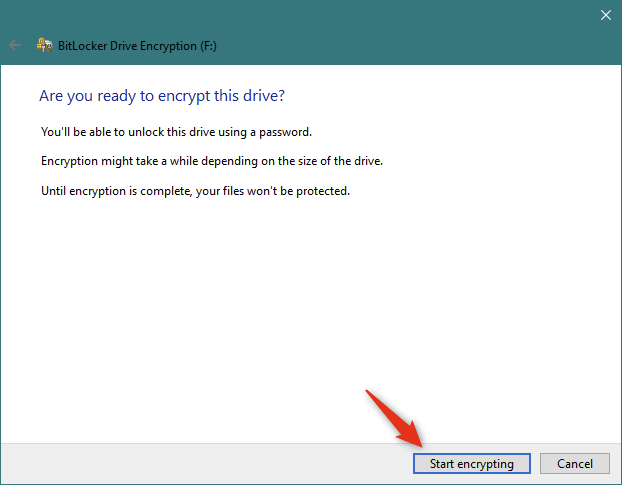

На данный момент вам остается только зашифровать диск с помощью BitLocker To Go. Нажмите на Начать шифрование.

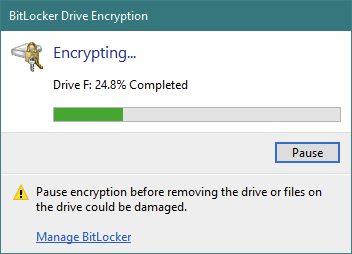

ПРИМЕЧАНИЕ. Если вам необходимо извлечь диск во время процесса шифрования, нажмите «Пауза» в окне «Шифрование диска BitLocker», прежде чем продолжить, чтобы не повредить данные на нем. Когда вы будете готовы возобновить процесс шифрования, вставьте съемный диск обратно в один из USB-портов ПК с Windows 10. Введите пароль диска, и BitLocker To Go продолжает шифровать диск USB с того места, где вы остановились.

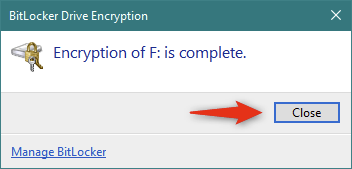

Когда ваш диск полностью зашифрован, вы получите быстрое всплывающее окно, которое необходимо закрыть, чтобы завершить процесс.

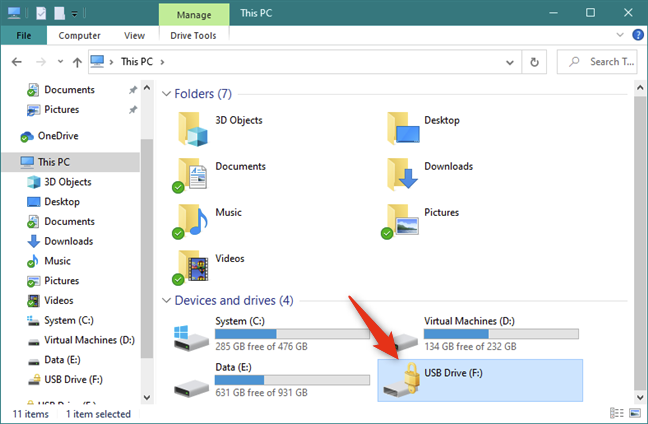

Ваш USB-накопитель теперь зашифрован с помощью BitLocker To Go и, таким образом, защищен от несанкционированного доступа. Отныне значок USB-накопителя в проводнике отличается. Он имеет небольшой замок, чтобы подчеркнуть тот факт, что он зашифрован.

Если позже вы захотите изменить настройки BitLocker To Go на своем зашифрованном USB-накопителе, прочитайте это руководство: Управление зашифрованной флэш-памятью BitLocker To Go. В нем мы расскажем о том, как изменить пароль BitLocker на диске и как включить или отключить функцию автоматической разблокировки BitLocker в Windows 10.

Используете ли вы BitLocker To Go для шифрования USB-накопителей?

BitLocker

Относится к:

В этой статье представлен общий обзор BitLocker, включая список требований к системе, а также сведения об устаревших функциях и практическом применении.

Обзор BitLocker

Шифрование диска BitLocker — это функция защиты данных, которая интегрируется в операционную систему и предотвращает угрозы хищения данных или раскрытия информации на потерянных, украденных или неправильно выведенных из эксплуатации компьютерах.

BitLocker обеспечивает максимальную защиту при использовании с доверенным платформенным модулем (TPM) версии 1.2 или выше. Доверенный платформенный модуль — это аппаратный компонент, который производители устанавливают на многих новых компьютерах. Совместно с BitLocker он обеспечивает защиту данных пользователей и предотвращает несанкционированный доступ к компьютеру, пока система находится вне сети.

На компьютерах без доверенного платформенного модуля версии 1.2 или более поздней все равно можно зашифровать диск операционной системы Windows с помощью BitLocker. Но при такой реализации пользователь должен вставить USB-накопитель с ключом запуска, чтобы запустить компьютер или вывести его из режима гибернации. В Windows 8 и более поздних версий вы можете с помощью пароля защитить том операционной системы на компьютере без доверенного платформенного модуля. Ни один из этих вариантов не обеспечивает проверку целостности системы перед запуском, которая возможна при использовании BitLocker вместе с доверенным платформенным модулем.

В дополнение к возможностям доверенного платформенного модуля компонент BitLocker позволяет блокировать обычный процесс запуска до тех пор, пока пользователь не введет ПИН-код или не вставит съемное устройство (например, USB-накопитель) с ключом запуска. Эти дополнительные меры безопасности обеспечивают многофакторную проверку подлинности и предотвращают запуск компьютера или его выведение из режима гибернации, если не указан правильный ПИН-код или не предоставлен ключ запуска.

Практическое применение

Данные на потерянном или украденном компьютере уязвимы к несанкционированному доступу в результате программной атаки или передачи жесткого диска на другой компьютер. BitLocker помогает предотвратить несанкционированный доступ к данным, усиливая защиту файлов и системы. Кроме того, BitLocker помогает сделать данные недоступными при выводе из эксплуатации защищенных при помощи этого компонента компьютеров или передаче таких компьютеров другим пользователям.

В средствах удаленного администрирования сервера есть еще два инструмента, с помощью которых можно управлять BitLocker.

Средство просмотра паролей восстановления BitLocker. Средство просмотра паролей восстановления BitLocker позволяет находить и просматривать пароли восстановления для шифрования дисков BitLocker, резервные копии которых созданы в доменных службах Active Directory (AD DS). С помощью этого средства можно восстанавливать данные на диске, зашифрованном с помощью BitLocker. Средство просмотра паролей восстановления BitLocker — дополнение к оснастке «Пользователи и компьютеры Active Directory» для консоли управления (MMC). С помощью этого средства можно изучить диалоговое окно Свойства объекта-компьютера, чтобы просмотреть соответствующие пароли восстановления BitLocker. Кроме того, вы можете щелкнуть контейнер домена правой кнопкой мыши, а затем искать пароль восстановления BitLocker на всех доменах в лесу Active Directory. Просматривать пароли восстановления может администратор домена или пользователь, которому этот администратор делегировал соответствующие разрешения.

Средства шифрования диска BitLocker. В средства шифрования диска BitLocker входят программы командной строки manage-bde и repair-bde, а также командлеты Windows PowerShell для BitLocker. Как manage-bde, так и командлеты для BitLocker позволяют решить любую задачу, выполнимую с помощью панели управления BitLocker. Кроме того, они подойдут для автоматического развертывания и других сценариев, в которых применяются сценарии. Программа командной строки repair-bde предназначена для аварийного восстановления в тех случаях, когда защищенный с помощью BitLocker диск не удается разблокировать обычным способом или с помощью агента восстановления.

Новые и измененные функции

Чтобы узнать, что нового в BitLocker для Windows, например поддержку алгоритма шифрования XTS-AES, см. в разделе BitLocker в разделе «Что нового в Windows 10».

Системные требования

Требования BitLocker к аппаратному обеспечению

Чтобы компонент BitLocker мог использовать проверку целостности системы, которая выполняется с помощью доверенного платформенного модуля (TPM), на компьютере должен быть установлен TPM 1.2 или более поздней версии. Если на вашем компьютере не установлен доверенный платформенный модуль, то для включения BitLocker необходимо сохранить ключ запуска на съемном устройстве, например USB-устройстве флэш-памяти.

На компьютере с TPM также должно быть встроенное ПО BIOS или UEFI, отвечающее стандартам организации TCG. Встроенное ПО BIOS или UEFI устанавливает цепочку сертификатов перед запуском операционной системы и должно предусматривать поддержку метода SRTM (Static Root of Trust Measurement), описанного в спецификации TCG. Для компьютера без TPM не требуется встроенное ПО, отвечающее стандартам организации TCG.

Встроенное ПО BIOS или UEFI системы (для компьютеров с TPM и без него) должно поддерживать класс запоминающих устройств для USB, а также считывание небольших файлов с USB-устройства флэш-памяти в среде до запуска операционной системы.

С Windows 7 можно шифровать диск ОС без флеш-накопителя TPM и USB. В этой процедуре см. совет дня: Bitlocker без TPM или USB.

TPM 2.0 не поддерживается в устаревших и CSM-режимах BIOS. Устройства с TPM 2.0 должны иметь режим BIOS, настроенный только как UEFI. Параметры модуля поддержки legacy и compatibility (CSM) должны быть отключены. Дополнительные функции безопасности Включить функцию безопасной загрузки.

Установленная операционная система на оборудовании в устаревшем режиме остановит загрузку ОС при смене режима BIOS на UEFI. Используйте средство MBR2GPT перед изменением режима BIOS, который подготовит ОС и диск для поддержки UEFI.

Жесткий диск должен быть разбит как минимум на два диска.

Раздел, подверженный шифрованию, не может быть помечен как активный раздел (это относится к операционной системе, фиксированным данным и съемным дискам данных).

При установке Windows на новом компьютере автоматически создадутся разделы, необходимые для BitLocker.

При установке необязательного компонента BitLocker на сервере вам также потребуется установить компонент Enhanced Storage, который используется для поддержки аппаратно зашифрованных дисков.

В настоящее время, все больше и больше людей пользуются переносными устройствами хранения информации, такими как Flash накопители. И если работа человека связана с постоянными передвижениями, то, скорее всего, на данном накопителе находится много конфиденциальной информации. И в случае потери или кражи, возникает риск, что данной информацией может воспользоваться злоумышленник, допустим в текстовом файлу указаны логины и пароли к электронным деньгам и так далее. По этому в данном уроке, давайте попробуем устранить данную проблему, а поможет в этом стандартное средство Windows 7, под названием BitLocker.

BitLocker это средство шифрования разделов. Есть различное ПО по шифрованию отдельных файлов и каталогов, но данное средство позволяет зашифровать полностью USB накопитель, и при подключении флешки к другому компьютеру, чтобы получить доступ к данным необходимо ввести пароль.

Давайте вкратце рассмотрим о чем пойдет речь в данном видеоуроке:

— определимся для какой файловой системы будет использоваться данный метод защиты FAT32 или NTFS, по тому, что в данном вопросе это очень важно

— зашифруем USB флешку

— расшифруем USB флешку

— сравним скорость считывания с зашифрованной и расшифрованной флешки

— рассмотрим настройки групповой политики для шифрования съемных носителей

— сравним все плюсы и минусы данной системы

— а так же подведем некий итог, по полученной информации

Ну что же, давайте приступим и первое что нужно уточнить, это какая файловая система на USB накопителе, это очень важный момент и вот почему. Дело в том, что для разных файловых систем и разных версий Windows, доступ к зашифрованному накопителю будет отличаться, это можно увидеть из данной таблицы. В Виндоус 7 с зашифрованным накопителем можно выполнять как операции считывания так и записи, не зависимо от файловой системы, однако для более ранних версий Виндоус (XP, 2008 Server, Vista), для NTFS вообще нет возможности работать с данным накопителем, а в случае с FAT32 можно только выполнять считывание, это конечно же не удобно, однако другого выбора нет. Скорее всего это сделано для того, чтобы все как можно быстрее переходили на Windows 7, так скажем маркетинговый ход.

И так, с файловыми системами определились, лично я выбираю FAT32, так как частенько на клиентских машинах установлена Windows XP, что касается же нашего случая, неудобство будет заключаться в том, что FAT32 не поддерживает файлы размером более 4 Гб, т.е. файл на 5Гб, на данный накопитель записать уже не получится. Но, опятьже нет смысла защищать флешку, на которой хранятся образы и так далее, в общем файлы большого размера, как правило защищать нужно флешки не большого размера, на которых хранятся документы!

На флешке, которую я собираюсь шифровать, на данный момент файловая система NTFS, по этому мне придется её отформатировать, дабы перевести в FAT32. Если программы которые преобразуют без форматирования, но в данном видео не об этом.

Перед тем как выполнять шифрование, чтобы уточнить кое какой момент, давайте проверим скорость считывания с данной флешки без шифрования. По идеи, скорость считывания с шифрованием должна упасть, так как системе придется в довесок еще и расшифровывать данные, перед тем как выдать их пользователю. Проверим при помощи программы HD_Speed, у меня скорость составила 164 мего бит в секунду

Для запуска шифрования щелкаем правой кнопкой мыши на съемном накопителе и включить Bitlocker. Опять же стоит учесть, что данный пункт меню появляется только в Windows 7 под редакцией Максимальная и Корпоративная, вроде как и в Vista по этими же редакциями, но лично я не проверял, да и вообще Вистой не пользовался, хватило слухов, чтобы отбить желание.

Можно защитить накопитель либо паролем, либо смарт-картой, смарт-картой не защищал, но подозреваю что это смарт ключ в виде USB устройства похожего на флешку, в настоящее время большинство офисных программ защищается подобным ключем.

Задаем пароль, сохраняем или распечатываем ключ восстановления и запускается процесс шифрования. Шифрование длится довольно долго, у меня ушло на шифрование 32 Гб 2-30 часа, но опять же процесс шифрования можно поставить на паузу и использовать диск. Лично у меня была ситуация когда я начал шифровать диск, он долго шифровался, а нужно было уже уходить с работы. Так вот, я взял флешку домой, и дома нажал на продолжить и уже дома шифрование было закончено, как я понимаю, на флешку записывается что-то типа сценария, где указывается на каком этапе шифрование было приостановленно. И далее, на другом компьютере система считывает эту информацию и продолжает с места остановки данного процесса, однако на ХР так не получится.

Кстати, а давайте как раз проэксперементируем, ставим на паузу, вытаскиваем флешку, вставляем и у нас запрашивается пароль, вводим пароль и программа шифрования продолжает шифровать накопитель.

И так процесс шифрования окончен и теперь, когда мы пытаемся войти на флешку у нас запрашивается пароль, и после того, как накопитель разблокирован, в его контекстном меню появляется пункт Управление BitLocker…

В котором есть следующие пункты:

— изменение пароля для снятия блокировки диска — говорит само за себя, вводим новый пароль

— удалить пароль для этого диска — удаляет пароль защиты, но не снимает защиту, как может показаться на первый взгляд, а снимает парольную защиту. Если защита только по паролю, то удалить его не получится

— добавить смарт-карту для снятия блокировки диска, это ключ в виде флешки, чтобы разблокировать флешку J

— сохранить или напечатать ключ восстановления

— автоматически снимать блокировку диска этого компьютера – если активировать данную функцию, то данный накопитель автоматически будет разблокироваться на данном компьютере при подключении, а на других не будет. Т.е. получается привязка к оборудованию. Допустим это можно использовать, если вы доверяете компьютеру на котором сидите, допустим домашний компьютер. Или можно в офисе прописать данную галочку для всех офисных ПК, и если флешка уйдет за приделы офиса, то с неё нельзя будет считать информацию (для обеспечения безопасности и простоты работы пользователей)

Теперь давайте опять проверим скорость считывания, она как видно упала, собственно как и предполагалось.

Теперь проверим как все будет отрабатывать на Windows XP, запускаем виртуальную машину и подключаем к ней флешку.

Теперь появляется следующий вопрос, а как расшифровать флешку? Ведь в меню нет функции снять защиту или что-то типа того! А делается это не таким очевидным способом, как шифрование, для этого нам нужно зайти настройку BitLocker Пуск \ Панель управления \ Шифрование диска BitLocker \ Нажимаем отключить шифрование для данного накопителя. Расшифровка выполняется быстрее чем шифровка, у меня на теже 32 Гб ушло около 30 минут

Теперь рассмотрим настройки BitLocker, а настраивается он через групповую политику Пуск \ Выполнить \ gpedit.msc \ Конфигурация компьютера \ Административные шаблоны \ Компоненты Windows \ Шифрование диска Bitlocker \ Съемные диски с данными.

+ защита от несанкционированного доступа

— чтение в старых ОС, только в файловой системе FAT32

— возможность кражи конфеденциальной информации в Виндоус ранних версий – ведь для считывания файла потребуется его скопировать на локальный компьютер и даже после его удаления, его можно восстановить различными средствами восстановления удаленных файлов

— меньшая скорость чтения и записи, так как в довесок системе приходится тратить время еще и на расшифровку

— невозможно использовать в роли мультизагрузочной флешки, так как флэшка зашифрованна, то запуск с неё будет не возможен.

1) использовать только для хранения важной информации

2) флешка небольшого размера, чем больше флешка, тем больше длится её шифрование.

3) флешка должна быть отформатирована в системе FAT32

Общие сведения о функции шифровании устройств BitLocker в Windows

Область применения

В этом разделе объясняется, как шифрование устройств BitLocker может помочь защитить данные на устройствах, работающих Windows. Общий обзор и список тем о BitLocker см. в разделе BitLocker.

Когда пользователи путешествуют, конфиденциальные данные их организации путешествуют вместе с ними. Где бы ни хранились конфиденциальные данные, их необходимо защитить от несанкционированного доступа. В Windows давно успешно реализуются механизмы защиты данных на хранении, позволяющие оградить информацию от атак злоумышленников, начиная с файловой системы шифрования файлов в ОС Windows 2000. Совсем недавно BitLocker предоставил шифрование для полных дисков и портативных дисков. В ОС Windows последовательно совершенствуются механизмы защиты данных: улучшаются существующие схемы и появляются новые стратегии.

В таблице 2 перечислены конкретные проблемы защиты данных и их решения в Windows 11, Windows 10 и Windows 7.

Таблица2. Защита данных в Windows 11, Windows 10 и Windows 7

| Windows 7; | Windows 11 и Windows 10 |

|---|---|

| Если BitLocker используется вместе с ПИН-кодом для обеспечения безопасности в ходе загрузки, перезагрузить ПК (например, киоски) удаленно невозможно. | Современные Windows все чаще защищены с помощью шифрования устройств BitLocker из коробки и поддерживают SSO, чтобы легко защитить ключи шифрования BitLocker от атак холодной загрузки. Сетевая разблокировка позволяет выполнять автоматический запуск ПК при наличии подключения к внутренней сети. |

| Если BitLocker включен, процедура подготовки может занять несколько часов. | Предварительная подготовка BitLocker, шифрование жестких дисков и шифрование только используемого пространства позволяет администраторам быстро включать BitLocker на новых компьютерах. |

| Отсутствует поддержка использования BitLocker с самошифрующимися дисками (SED). | BitLocker поддерживает разгрузку шифрования на зашифрованные жесткие диски. |

| Администраторы должны использовать для управления зашифрованными жесткими дисками специальные средства. | BitLocker поддерживает зашифрованные жесткие диски благодаря встроенному оборудованию для шифрования, что позволяет администраторам использовать знакомые инструменты администрирования BitLocker для управления ими. |

| Шифрование нового флеш-диска может занять более 20 минут. | Используемое шифрование Только пространство в BitLocker To Go позволяет пользователям шифровать съемные диски данных в секундах. |

| BitLocker может потребовать от пользователей ввода ключа восстановления при внесении изменений в конфигурацию системы. | BitLocker требует ввода ключа восстановления только в случае повреждения диска или утери ПИН-кода или пароля пользователем. |

| Пользователи должны ввести ПИН-код для запуска ПК, а затем пароль для входа в Windows. | Современные Windows все чаще защищены с помощью шифрования устройств BitLocker из коробки и поддерживают SSO, чтобы защитить ключи шифрования BitLocker от атак холодной загрузки. |

Подготовка к шифрованию дисков и файлов

Самые лучшие меры безопасности прозрачны для пользователя на этапах внедрения и использования. Всякий раз при возникновении задержки или сложности, вызванной использованием функции безопасности, велика вероятность того, что пользователи попытаются обойти систему безопасности. Это особенно актуально, если речь идет о защите данных, и организациям нужно всеми способами обезопасить себя от этого. Планируете ли вы шифровать целые тома, съемные устройства или отдельные файлы, Windows 11 и Windows 10 для удовлетворения ваших потребностей путем предоставления упорядоченных и понятных решений. Можно предпринять определенные меры заранее, чтобы подготовиться к шифрованию данных и сделать развертывание максимально простым и быстрым.

Предварительная подготовка TPM

В Windows 7 подготовка TPM к работе была сопряжена с некоторыми сложностями.

Как правило, все это было сопряжено с большими сложностями. Если ИТ-специалисты занимаются подготовкой новых ПК, они могут выполнить все вышеперечисленное, но если требуется добавить BitLocker на устройства, с которыми уже работают пользователи, последним придется справляться с техническими сложностями и либо обращаться к ИТ-специалистам за поддержкой, либо не включать BitLocker.

Корпорация Майкрософт включает приборы Windows 11 и Windows 10, которые позволяют операционной системе полностью управлять TPM. Не требуется заходить в BIOS, устранены также все ситуации, требующие перезагрузки компьютера.

Шифрование жесткого диска

BitLocker может шифровать жесткие диски полностью, включая системные диски и диски с данными. Предварительная подготовка BitLocker позволяет существенно сократить время, необходимое для включения BitLocker на новых ПК. С Windows 11 и Windows 10 администраторы могут включить BitLocker и TPM из среды предварительной Windows до установки Windows или в рамках автоматической последовательности задач развертывания без взаимодействия с пользователем. В сочетании с шифрованием только используемого места на диске и учитывая, что диск практически пуст (поскольку Windows еще не установлена), для включения BitLocker потребуется всего несколько секунд. В предыдущих версиях Windows администраторам приходилось включать BitLocker после установки Windows. Несмотря на то что этот процесс можно автоматизировать, BitLocker потребовалось бы шифровать целый диск (на что ушло бы от нескольких часов до более одного дня в зависимости от размера диска и производительности), что существенно бы увеличило время развертывания. Корпорация Майкрософт улучшила этот процесс благодаря нескольким функциям Windows 11 и Windows 10.

Шифрование устройств BitLocker

Начиная с Windows 8.1, Windows автоматически включает шифрование устройств BitLocker на устройствах, поддерживаюх современное режим ожидания. С Windows 11 и Windows 10 microsoft предлагает поддержку шифрования устройств BitLocker на гораздо более широком диапазоне устройств, в том числе современных standby, и устройствах, Windows 10 Домашняя выпуска или Windows 11.

Корпорация Майкрософт ожидает, что большинство устройств в будущем будут проходить тестирование, что делает шифрование устройств BitLocker широко распространенным на современных Windows устройствах. Шифрование устройств BitLocker дополнительно защищает систему, прозрачно реализуя шифрование данных на всей устройстве.

В отличие от стандартной реализации BitLocker шифрование устройств BitLocker включено автоматически, чтобы устройство всегда было защищено. В следующем списке изложено, как это происходит.

Корпорация Майкрософт рекомендует включить шифрование устройств BitLocker в любых поддерживаемых системах, но процесс автоматического шифрования устройств BitLocker можно предотвратить, изменив следующий параметр реестра:

Администраторы могут управлять устройствами с поддержкой домена, на которые включено шифрование устройств BitLocker с помощью администрирования и мониторинга Microsoft BitLocker (MBAM). В этом случае шифрование устройств BitLocker автоматически делает доступными дополнительные параметры BitLocker. Преобразование или шифрование не требуется, и если нужно внести какие-либо изменения в конфигурацию, MBAM может осуществлять управление всем набором политик BitLocker.

Шифрование устройств BitLocker использует 128-битный метод шифрования XTS-AES. Если требуется использовать другой метод шифрования и/или силу шифра, сначала необходимо настроить и расшифровать устройство (если уже зашифровано). После этого можно применить различные параметры BitLocker.

Шифрование только занятого места на диске

На шифрование диска с помощью BitLocker в предыдущих версиях Windows могло уходить много времени, потому что шифровался каждый байт тома (включая части, не содержащие данных). Это по-прежнему самый безопасный способ шифрования диска, особенно если на диске ранее содержались конфиденциальные данные, которые с тех пор были перемещены или удалены. В этом случае следы конфиденциальных данных могут оставаться на части диска, помеченных как неиспользованые. Зачем шифровать новый диск, если можно просто шифровать данные по мере записи? Чтобы сократить время шифрования, BitLocker Windows 11 и Windows 10 позволяет пользователям шифровать только свои данные. В зависимости от объема данных на диске это позволяет сократить время шифрования более, чем на 99 процентов. Соблюдайте осторожность, шифруя только используемое пространство в существующем томе, где уже могут храниться конфиденциальные данные в незашифрованном состоянии, потому что пока сюда не будут записаны новые зашифрованные данные, эти секторы можно восстановить с помощью средств восстановления диска. Напротив, шифрование только используемого пространства в совершенно новом томе может существенно сократить продолжительность развертывания без рисков безопасности, потому что все новые данные будут зашифрованы по мере записи на диск.

Поддержка шифрования жесткого диска

SED доступны уже многие годы, однако Майкрософт не удавалось обеспечить поддержку этой технологии в более ранних версиях Windows, потому что на дисках отсутствовали важные функции управления ключами. Корпорация Майкрософт совместно с поставщиками ресурсов хранения сделала многое для совершенствования аппаратных возможностей, и теперь BitLocker поддерживает SED нового поколения, которые называются зашифрованными жесткими дисками. Зашифрованные жесткие диски имеют встроенные криптографические возможности, что позволяет шифровать данные на дисках, повышает производительность дисков и системы благодаря переносу криптографических вычислений с процессора ПК на сам диск и быстрому шифрованию диска с использованием специального выделенного оборудования. Если вы планируете использовать шифрование на всем диске Windows 11 или Windows 10, корпорация Майкрософт рекомендует изучить производителей жестких дисков и моделей, чтобы определить, соответствует ли любой из их зашифрованных жестких дисков требованиям безопасности и бюджета. Дополнительные сведения о зашифрованных жестких дисках см. в статье Зашифрованный жесткий диск.

Защита информации на этапе предварительной загрузки

Эффективная реализация защиты информации, как и большинство элементов управления безопасностью, рассматривает возможность использования, а также безопасность. Как правило, пользователи предпочитают простые системы безопасности. По сути, чем более прозрачным является решение безопасности, тем охотнее пользователи будут его применять. Для организаций очень важно защитить информацию на своих ПК независимо от состояния компьютеров и намерений пользователей. Такая защита не должна обременять пользователей. Одним из неудобных (однако очень распространенных ранее) сценариев является ситуация, когда пользователю нужно вводить определенные данные во время предварительной загрузки, а затем снова при входе в Windows. Следует избегать такой ситуации, когда пользователю приходится несколько раз вводить данные, чтобы войти в систему. Windows 11 и Windows 10 позволяет использовать настоящий SSO-опыт из среды предварительной перезагрузки на современных устройствах и в некоторых случаях даже на старых устройствах при надежных конфигурациях защиты информации. TPM в изоляции способен обеспечить надежную защиту ключа шифрования BitLocker в состоянии покоя и безопасно разблокировать диск операционной системы. Если ключ используется и, следовательно, находится в памяти, аппаратные функции в сочетании с возможностями Windows обеспечивают безопасность ключа и защищают от несанкционированного доступа в результате атак методом холодной загрузки. Несмотря на доступность других мер противодействия (разблокировка с использованием ПИН-кода), они неудобны; в зависимости от конфигурации устройства при использовании этих мер может не обеспечиваться дополнительная защита ключа. Дополнительные сведения см. в дополнительных сведениях о контрмерах BitLocker.

Управление паролями и ПИН-кодами

Если BitLoслук включен на системном диске и ПК оснащен модулем TPM, можно потребовать от пользователей ввода ПИН-кода, прежде чем BitLocker разблокирует диск. Это требование защищает от злоумышленников, получивших физический доступ к ПК, и не позволяет им даже дойти до входа в систему Windows. В результате получить доступ к данным пользователя или системным файлам или изменить их практически невозможно.

Требование ввода ПИН-кода при запуске — полезный механизм обеспечения безопасности, потому что он выступает в качестве второго фактора проверки подлинности («что-то, что вы знаете»). Тем не менее, есть и другая сторона медали. Во-первых, необходимо регулярно менять ПИН-код. В организациях, где BitLocker использовался с ОС Windows 7 и Windows Vista, пользователям приходилось обращаться к системным администраторам, чтобы обновить ПИН-код или пароль BitLocker. В результате не только росли затраты на управление, но и пользователи не желали менять ПИН-код или пароль BitLocker достаточно часто. Windows 11 и Windows 10 пользователи могут самостоятельно обновлять свои ПИН-коды и пароли BitLocker без учетных данных администратора. Это не только позволяет снизить затраты на поддержку, но и повысить безопасность, потому что поощряется регулярная смена ПИН-кодов и паролей пользователями. Кроме того, современные устройства standby не требуют ПИН-кода для запуска: они предназначены для запуска нечасто и имеют другие смягчающие меры, которые еще больше уменьшают поверхность атаки системы. Дополнительные сведения о том, как работает безопасность запуска и какие контрмеры Windows 11 и Windows 10, см. в этой рубке Protect BitLocker from pre-boot attacks.

Настройка сетевой разблокировки

В некоторых организациях действуют требования к безопасности данных в зависимости от расположения. Это наиболее распространено в средах, где на ПК хранятся очень ценные данные. Сетевая среда может обеспечить важную защиту данных и принудительно реализовать обязательную проверку подлинности; следовательно, согласно политике организации, такие ПК не должны покидать здание или отключаться от сети организации. Меры безопасности, такие как физические блокировки безопасности и использование геозон, позволяют реализовывать эту политику в форме реактивных мер контроля. Помимо этого, необходимо реализовать проактивный контроль безопасности: доступ к данным может быть предоставлен, только когда ПК подключен к сети организации.

Сетевая разблокировка позволяет автоматически запускать ПК под защитой BitLocker, если они подсоединены к проводной сети организации, в которой выполняются службы развертывания Windows. Если ПК не подключен к сети организации, пользователь должен ввести ПИН-код, чтобы разблокировать диск (если включена разблокировка по ПИН-коду). Для использования сетевой разблокировки требуется следующая инфраструктура.

Дополнительные сведения о настройке сетевой разблокировки см. в статье BitLocker: включение сетевой разблокировки.

Система администрирования и мониторинга Microsoft BitLocker

MBAM в составе пакета Microsoft Desktop Optimization Pack упрощает поддержку BitLocker и BitLocker To Go и управление этими технологиями. MBAM 2.5 с пакетом обновления 1 (последняя версия) имеет следующие ключевые функции:

Дополнительные сведения о MBAM, включая способы ее получения, см. в статье Администрирование и мониторинг Microsoft BitLocker в центре MDOP TechCenter.