что такое acl в роутере

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Основы IPv4 Access Control Lists

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Списки управления доступом IPv4 (ACL) дают сетевым инженерам возможность запрограммировать фильтр в маршрутизатор. Каждый маршрутизатор на каждом интерфейсе как для входящего, так и для исходящего направления может включать разные ACL с разными правилами. Правила каждого ACL сообщают маршрутизатору, какие пакеты отбрасывать, а какие пропускать.

В этой лекции обсуждаются основы списков ACL IPv4 и, в частности, один тип ACL IP: стандартные нумерованные списки ACL IP. Стандартные нумерованные списки ACL используют простую логику, сопоставление только по полю IP-адреса источника и используют стиль конфигурации, который ссылается на ACL с помощью номера. Эта лекция призвана помочь сначала изучить этот более простой тип ACL. Следующая лекция, по теме «Расширенные списки управления доступом IPv4», завершает обсуждение описанием других типов списков контроля доступа IP. В других типах ACL используются функции, основанные на концепциях, которые вы изучаете в этой лекции, но с большей сложностью и дополнительными параметрами конфигурации.

Основы Access Control Lists IPv4

Access Control Lists IPv4 (IP ACL) дают системным администраторам возможность идентифицировать различные типы пакетов. Для этого в настройках ACL перечислены значения, которые роутер может видеть в заголовках IP, TCP, UDP и других. Например, ACL может соответствовать пакетам с исходным IP-адресом 1.1.1.1 или пакетам, чей целевой IP-адрес является некоторым адресом в подсети 10.1.1.0/24, или пакетам с портом назначения TCP-порта 23 (Telnet).

Access Control Lists IPv4 выполняют множество функций в роутерах Cisco, чаще всего используются в качестве фильтра пакетов. Системные администраторы могут включить Access Control Lists на роутере, чтобы эти списки управления находились на пути пересылки пакетов, проходящих через роутер. После его включения маршрутизатор определяет, будет ли каждый IP-пакет отброшен или разрешен для продолжения, как если бы ACL не существовал.

В этом первом разделе представлены списки управления доступом IP, используемые для фильтрации пакетов, с упором на эти аспекты списков управления доступом: расположение и направление включения списков управления доступом, сопоставление пакетов путем проверки заголовков и выполнение действий после сопоставления пакета.

Места и направление деятельности ACL

Маршрутизаторы Cisco могут применять логику ACL к пакетам в точке, в которой IP-пакеты входят в интерфейс, или в точке, в которой они выходят из интерфейса. Другими словами, ACL связывается с интерфейсом и направлением потока пакетов (входящий или исходящий). То есть ACL может применяться для входящего трафика к роутеру до того, как маршрутизатор принимает решение о пересылке (маршрутизации), или для исходящего, после того как маршрутизатор примет решение о пересылке и определит выходной интерфейс для использования.

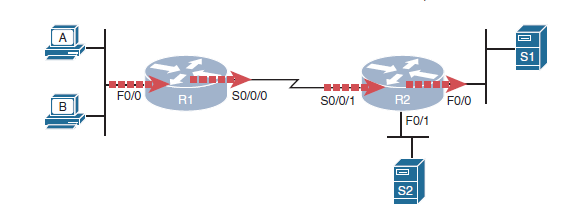

Стрелки на рис. 1 показывают места, в которых вы можете фильтровать пакеты, идущие слева направо в топологии. Например, представьте, что вы хотите разрешить отправку пакетов хостом A на сервер S1, но отклонить пакеты, отправленные хостом B на сервер S1. Каждая линия со стрелкой представляет местоположение и направление, в котором маршрутизатор может применить ACL, фильтруя пакеты, отправленные хостом B.

Четыре линии со стрелками на рисунке указывают местоположение и направление потоков с интерфейсов роутера, используемых для пересылки пакета от хоста B к серверу S1. В данном конкретном примере эти интерфейсы и направление являются входящими на интерфейсе F0/0 маршрутизатора R1, исходящими данными на интерфейсе S0/0/0 роутера R1, входящими данными на интерфейсе S0/0/1 роутера и исходящими данными на интерфейсе F0/0 роутера R2. Если, например, вы включили ACL на порту R2 F0/1 в любом направлении, этот ACL не сможет фильтровать пакет, отправленный с хоста B на сервер S1, потому что интерфейс R2 F0/1 не является частью маршрута от B к S1.

Короче говоря, для фильтрации пакета необходимо включить ACL на интерфейсе, который обрабатывает пакет, в том же направлении, в котором пакет проходит через этот интерфейс. Если этот параметр включен, маршрутизатор обрабатывает каждый входящий или исходящий IP-пакет, используя этот ACL. Например, если он включен на R1 для пакетов, входящих на интерфейс F0/0, R1 будет сравнивать каждый входящий IP-пакет на F0/0 с ACL, чтобы решить судьбу этого пакета: продолжать без изменений или отбрасывать.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Как настроить функцию «Контроль доступа» (ACL) на ADSL роутерах TP-Link (решение TrendChip)

1. Шаг 1.

Откройте веб-браузер и наберите адрес роутера (по умолчанию 192.168.1.1) в адресной строке. Нажмите Enter.

2. Шаг 2.

Введите имя пользователя и пароль в появившимся окне. По умолчанию, имя пользователя – admin, пароль – admin. Нажмите Ok для доступа на страницу.

3. Шаг 3.

Зайдите в раздел Access Management – ACL. Здесь вы можете указать параметры доступа к ADSL роутеру, установив IP адрес клиента как безопасный адрес.

ACL: если включено, то IP адреса, указанные в списке могут получить доступ к роутеру. Если отключено, все клиенты могут получить доступ.

ACL Rule Index: выберете номер правила для настройки.

Active: включает правило.

Secure IP Address: введите IP-адреса, которым будет разрешен доступ на маршрутизатор. Со значением по умолчанию 0.0.0.0 доступ будет открыт всем IP-адресам.

Application: выберете приложение для ACL правила и тогда вы сможете получать доступ к роутеру через него. Если вы хотите получить удаленный доступ через интернет, измените значение на WEB.

Interface: Выберете интерфейс для доступа: LAN, WAN или оба.

Access Control of Listing: эта таблица отображает информацию о всех ACL правилах.

Шаг 4.

После изменения настроек нажмите Save.

ACL: списки контроля доступа в Cisco IOS

Сегодня я расскажу вам о том, как отфильтровать трафик в сети с помощью списков контроля доступа. Рассмотрим как они работают соответственно, что собой представляют, для чего предназначены. Позже я покажу как они настраиваются в Cisco IOS и выложу архив с лабораторными работами для закрепления ваших знаний.

Введение

ACL (Access Control List) — это набор текстовых выражений, которые что-то разрешают, либо что-то запрещают. Обычно ACL разрешает или запрещает IP-пакеты, но помимо всего прочего он может заглядывать внутрь IP-пакета, просматривать тип пакета, TCP и UDP порты. Также ACL существует для различных сетевых протоколов (IP, IPX, AppleTalk и так далее). В основном применение списков доступа рассматривают с точки зрения пакетной фильтрации, то есть пакетная фильтрация необходима в тех ситуациях, когда у вас стоит оборудование на границе Интернет и вашей частной сети и нужно отфильтровать ненужный трафик.

Вы размещаете ACL на входящем направлении и блокируете избыточные виды трафика.

Теория

Сам же ACL представляет собой набор текстовых выражений, в которых написано permit (разрешить) либо deny (запретить), и обработка ведется строго в том порядке в котором заданы выражения. Соответственно когда пакет попадает на интерфейс он проверяется на первое условие, если первое условие совпадает с пакетом, дальнейшая его обработка прекращается. Пакет либо перейдет дальше, либо уничтожится.

Ещё раз, если пакет совпал с условием, дальше он не обрабатывается. Если первое условие не совпало, идет обработка второго условия, если оно совпало, обработка прекращается, если нет, идет обработка третьего условия и так дальше пока не проверятся все условия, если никакое из условий не совпадает, пакет просто уничтожается. Помните, в каждом конце списка стоит неявный deny any (запретить весь трафик). Будьте очень внимательны с этими правилами, которые я выделил, потому что очень часто происходят ошибки при конфигурации.

Виды ACL

Динамический (Dynamic ACL)

Позволяет сделать следующее, например у вас есть маршрутизатор, который подключен к какому-то серверу и нам нужно закрыть доступ к нему из внешнего мира, но в тоже время есть несколько человек, которые могут подключаться к серверу.

Мы настраиваем динамический список доступа, прикрепляем его на входящем направлении, а дальше людям, которым нужно подключиться, подключаться через Telnet к данному устройству, в результате динамический ACL открывает проход к серверу, и уже человек может зайти скажем через HTTP попасть на сервер. По умолчанию через 10 минут этот проход закрывается и пользователь вынужден ещё раз выполнить Telnet чтобы подключиться к устройству.

Рефлексивный (Reflexive ACL)

Здесь ситуация немножко отличается, когда узел в локальной сети отправляет TCP запрос в Интернет, у нас должен быть открытый проход, чтобы пришел TCP ответ для установки соединения. Если прохода не будет — мы не сможем установить соединение, и вот этим проходом могут воспользоваться злоумышленники, например проникнуть в сеть. Рефлексивные ACL работают таким образом, блокируется полностью доступ (deny any) но формируется ещё один специальный ACL, который может читать параметры пользовательских сессий, которые сгенерированны из локальной сети и для них открывать проход в deny any, в результате получается что из Интернета не смогут установить соединение. А на сессии сгенерированны из локальной сети будут приходить ответы.

Ограничение по времени (Time-based ACL)

Обычный ACL, но с ограничением по времени, вы можете ввести специальное расписание, которое активирует ту или иную запись списка доступа. И сделать такой фокус, например пишем список доступа, в котором запрещаем HTTP-доступ в течении рабочего дня и вешаем его на интерфейс маршрутизатора, то есть, сотрудники предприятия пришли на работу, им закрывается HTTP-доступ, рабочий день закончился, HTTP-доступ открывается,

пожалуйста, если хотите — сидите в Интернете.

Настройка

Стандартный список доступа

Расширенный список доступа

Прикрепляем к интерфейсу

Именованные списки доступа

Ограничение доступа к маршрутизатору

R(config)#line vty 0 4 — переходим в режим настройки виртуальных линий.

R(config-line)#password

R(config-line)#login

R(config-line)#access-class 21 in — настраиваем логин и пароль, а также закрепляем список доступа с разрешенными IP-адресами.

Динамические списки доступа

R3(config)#username Student password 0 cisco — создаем пользователей для подключения через Telnet.

R3(config)#access-list 101 permit tcp any host 10.2.2.2 eq telnet

R3(config)#access-list 101 dynamic testlist timeout 15 permit ip 192.168.10.0 0.0.0.255 192.168.30.0 0.0.0.255 — разрешаем подключаться к серверу по Telnet всем узлам.

R3(config)#interface serial 0/0/1

R3(config-if)#ip access-group 101 in — закрепляем 101 ACL за интерфейсом в входящем направлении.

R3(config)#line vty 0 4

R3(config-line)#login local

R3(config-line)#autocommand access-enable host timeout 5 — как только пользователь аутентифицируеться, сеть 192.168.30.0 будет доступна, через 5 минут бездействия сеанс закроется.

Рефлексивные списки доступа

R2(config)#ip access-list extended OUTBOUNDFILTERS

R2(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any reflect TCPTRAFFIC

R2(config-ext-nacl)#permit icmp 192.168.0.0 0.0.255.255 any reflect ICMPTRAFFIC — заставляем маршрутизатор отслеживать трафик, который инициировался изнутри.

R2(config)#ip access-list extended INBOUNDFILTERS

R2(config-ext-nacl)#evaluate TCPTRAFFIC

R2(config-ext-nacl)#evaluate ICMPTRAFFIC — создаем входящую политику, которая требует, чтобы маршрутизатор проверял входящий трафик, чтобы видеть инициировался ли изнутри и связываем TCPTRAFFIC к INBOUNDFILTERS.

R2(config)#interface serial 0/1/0

R2(config-if)#ip access-group INBOUNDFILTERS in

R2(config-if)#ip access-group OUTBOUNDFILTERS out — применяем входящий и исходящий ACL на интерфейс.

Ограничение по времени

R1(config)#time-range EVERYOTHERDAY

R1(config-time-range)#periodic Monday Wednesday Friday 8:00 to 17:00 — создаем список времени, в котором добавляем дни недели и время.

R1(config)#access-list 101 permit tcp 192.168.10.0 0.0.0.255 any eq telnet time-range EVERYOTHERDAY — применяем time-range к ACL.

R1(config)#interface s0/0/0

R1(config-if)#ip access-group 101 out — закрепляем ACL за интерфейсом.

Поиск проблем

R#show access-lists

R#show access-lists — смотрим все списки доступа на маршрутизаторе.

Пример

Router#show access-lists

Extended IP access list nick

permit ip host 172.168.1.1 host 10.0.0.5

deny ip any any (16 match(es))

Standard IP access list nick5

permit 172.16.0.0 0.0.255.255

Мы видим что у нас есть два ACL (стандартный и расширенный) под названиями nick и nick5. Первый список разрешает хосту 172.16.1.1 обращаться по IP (это значит что разрешены все протоколы работающие поверх IP) к хосту 10.0.0.5. Весь остальной трафик запрещен показывает команда deny ip any any. Рядом с этим условием в нашем примере пишет (16 match(es)). Это показывает что 16 пакетов попали под это условие.

Второй ACL разрешает проходить трафик от любого источника в сети 172.16.0.0/16.

Практика

Я собрал лабораторные работы для Packet Tracer с 5 главы курса CCNA 4 по теме ACL. Если у вас есть желание закрепить знания на практике, пожалуйста — ссылка, зеркало — FTP. Размер — 865.14 KB.

Урок 39. Списки контроля доступа ACL (Access List Control)

Запретить/разрешить мы можем на основе IP адресов, портов и задействованных протоколов. На этом принципе и работают списки управления доступом ACL ( Access Control List ).

Другим примером использования списков доступа является запрет поступающих на маршрутизатор пакетов протокола ICMP. Как мы знаем с помощью ICMP работают утилиты Ping, Traceroute/Tracert. С помощью данных утилит можно просканировать сеть, а это нежелательно с точки зрения политики безопасности каждой сети.

Списки доступа позволяют фильтровать трафик на входе и выходе интерфейса маршрутизатора.

И в чем же разница?

Разница в том, что на входе весь поступающий трафик подвергается фильтрации. Нежелательные пакеты отбрасываются и уже только потом остальные пакеты маршрутизируются:

Когда ACL настроены на выходе интерфейса, то трафик фильтруется сразу же после процесса маршрутизации:

Данная особенность может быть полезна при определенных обстоятельствах.

Так что же из себя представляют списки доступа и как они работают?

Списки доступа содержат просто набор инструкций какие порты и адреса блокировать, а какие наоборот разрешить. Этих инструкций может от нескольких единиц до десятков.

При поступлении трафика проверка списка доступа начинается сверху вниз, то есть с первой инструкции. Как только будет найдено совпадение проверка списка прекратится и будет выполнено действие, указанное в инструкции (заблокировать или пропустить).

Внизу списка всегда следует неявная инструкция по блокировке всего трафика. Данная инструкция добавляется автоматически самой системой. В настройках она не видна, но нужно знать, что она есть.

Cisco IOS поддерживает 3 типа ACL:

Стандартные списки позволяют проверять только IP адрес отправителя. Например,в нашем 1-ом примере доступ в интернет Алисе и Кате можно закрыть с помощью стандартного списка. В данном случае блокируется абсолютно весь трафик, проходящий через маршрутизатор. Стандартные списки доступа рекомендуется устанавливать как можно ближе к отправителю.

Расширенные списки позволяют фильтровать пакеты на основе адресов, портов и протоколов получателя и отправителя.

Например, Алисе разрешается использовать электронную почту, но все еще запрещается использовать остальной доступ в интернет. Кате же разрешены звонки по интернет и запрещены все остальные службы интернет.

Электронная почта работает по протоколам POP/SMTP (порты 110/ 25). Следовательно можно внести исключение в списки доступа исходя из выше описанных условий.

Расширенные списки рекомендуется устанавливать ближе к получателю.

Именованные списки являются теми же стандартными и расширенными ACL, однако предоставляют более гибкие возможности для редактирования (об этом немного позже).

Рассмотрим какие команды используются в каждом типе ACL, а затем применим их на примере.

Инструкция задается следующей командой:

Router(config)# access-list номер permit | deny IP_адрес_отправителя инвертированная_маска (wildcard mask)

Router(config)# access-list 1 deny 192.168.1.0 0.0.0.255

Router(config)# access-list 1 permit 10.1.0.0 0.0.255.255

Router(config)# access-list 1 deny any

Номер списка принимает значения от 1 до 99. Цифры не означают приоритет или упорядоченность. Это просто номер списка. Затем следует команда permit (разрешить) или deny (запретить). С помощью инвертированной маски (wildcard mask) мы можем определить диапазон адресов, на которые будет распространяться запрет/разрешение.

В первой команде мы запрещаем сеть 192.168.1.0/24, а во второй разрешаем сеть 10.1.0.0/16.

Таких команд (инструкций) можно добавлять сколько угодно. Как было отмечено ранее работа всегда начинается с самой первой команды и далее идет вниз по списку. В конце списка всегда стоит неявная команда запрещающая весь остальной трафик, поэтому необходимо это учитывать при планировании списков доступа. При добавлении новой команды в список она добавляется всегда в конец списка.

А как работает инвертированная маска (wildcard mask)?

Работа инвертированной маски основана на следующем принципе.

На тех битовых позициях, где установлен 0 IP адрес устройства должен совпадать с адресом, указанным в настройках ACL.

На тех битовых позициях, где установлена 1 IP адрес устройства может не совпадать с адресом, указанным в настройках ACL, то есть может принимать любые значения. Поясню сказанное на примерах.

Пример №1

Пример №2

Теперь у нас должны совпадать первые 2 октета полностью и первые 6 бит третьего октета. Поэтому маска у нас 0.0.3.255. А в настройках ACL мы укажем адрес 192.168.0.0. Можно, конечно, указать сразу 2 отдельные команды на каждый диапазон, с помощью маски мы можем сократить запись

Пример №3

После того, как список создан, необходимо определить направление (входящий или исходящий) трафика и на каком интерфейсе он будет фильтроваться:

Router(config-if)# ip access-group номер_применяемого_списка in | out

Алгоритм работы стандартного списка выглядит так:

Расширенный список доступа

Расширенные списки доступа имеют номера от 100 до 199.

Команды имеют довольно широкий набор опций, поэтому покажу наиболее общий пример команды:

Router(config)#access-list номер permit | deny протокол IP_адрес_отправителя инвертированная_маска порт_отправителя IP_адрес_получателя инвертированная_маска порт_получателя

Router(config)#access-list 100 permit tcp 192.168.1.0 0.0.0.255 eq 80 10.1.1.0 0.0.0.255 eq 443

Router(config)#access-list 100 deny tcp any host 172.16.1.5 gt 5000

А вот эта команда запрещает весь TCP трафик от любого хоста на конкретный хост с адресом 172.16.1.5. Причем запрет действует при условии, что запросы идут на порты получателя от 5001 и выше.

В конце списка всегда следует неявная команда, запрещающая весь трафик.

Не забудь определить интерфейс и направление трафика для фильтрации.

Вот как выглядит алгоритм работы расширенных списков:

Для просмотра настроек используй следующие команды:

Router# show running-config

Router# show ip access-lists

Router# show ip access-lists interface название_интерфейса

Ничем не отличаются от стандартных и расширенных списков, однако позволяют гибко редактировать вновь созданные списки.

Именованный список позволяет использовать названия списков вместо их номеров. Все введенные команды нумеруются, что позволяет легко добавлять и удалять команды.

Синтаксис команд представлен ниже.

Для стандартных списков:

Router(config)# ip access-list standard название

Router(config-std-nacl)# permit host IP_адрес_отправителя

Router(config-std-nacl)# deny IP_адрес_отправителя инвертированная_маска

Для расширенных списков:

Router(config)# ip access-list extended название

Router(config-ext-nacl)# permit ip IP_адрес_отправителя инвертированная_маска IP_адрес_получателя инвертированная_маска

Router(config-ext-nacl)# deny tcp IP_адрес_отправителя инвертированная_маска порт_отправителя IP_адрес_получателя инвертированная_маска порт_получателя

Чтобы удалить ненужную команду достаточно узнать ее номер. Чтобы узнать номер введи команду:

Router# show ip access-list название

а затем укажи ее номер при удалении:

Ну а чтобы добавить команду достаточно тоже указать номер и затем саму команду.

Обращаю твое внимание, что удаление и добавление строк списка происходит в режиме настройки ACL, например так:

Router(config-ext-nacl)# 5 deny ip any any

Пример использования списков доступа

Сеть состоит из 3 частей:

Именно по этому принципу и строятся сети предприятий.

Задача у нас следующая:

Пункт №1 можно решить с помощью расширенного списка на маршрутизаторе LAN_Router

На самом деле в данном примере серверы не имеет доступа к внутренним компьютерам, потому что подключены к различным интерфейсам маршрутизатора Firewall. Данный маршрутизатор ничего не знает о сети 192.168.1.0/24, поэтому не может перенаправить пакеты серверов к маршрутизатору LAN_Router. Однако достаточно маленькой ошибки в конфигурации и внутренние компьютеры станут доступны не только для DMZ, но и для внешней сети.

Поэтому список доступа на маршрутизаторе LAN_router безусловно необходим.

А какие ошибки могут привести к тому, что сеть LAN будет доступна для DMZ?

Например, на маршрутизаторе Firewall при настройке статического маршрута может быть по ошибке указан интерфейс, ведущий к маршрутизатору LAN_Router.

Пункты №2 и №3 не требуют списков доступа. Достаточно настроить правильно маршрутизацию и NAT на маршрутизаторе Firewall

Пункт №4. Внутренние пользователи уже имеют доступ в зону DMZ, однако связь будет работать только в одну сторону, так как мы закрыли доступ еще в п.1.

Как же сделать так, чтобы внутренние пользователи имели полноценный доступ ко всем серверам и в то же время запретить серверам доступ во внутреннюю сеть?

Пункт №5 решается с помощью стандартного списка

.jpg)