Что означает subjectcn не соответствует доменному имени

Как сделать соответствие сертификата сервера и URL?

На только что созданном сайте выскакивает сообщение, что подключение не защищено. В адресной строке перечеркнут значок замка и https, также написано, что идентификационные данные этого сайта не проверены. Сертификат сервера не соответствует URL.

2 ответа 2

Доменное имя сайта должно совпадать с указанным в сертификате (Common Name), проще всего бесплатно получить и обновлять подписанный с помощью доверенного центра сертификации через LetsEncrypt: https://letsencrypt.org/

Также можно будет перечислить и другие доменные имена (alias), которые могут использоваться на данном сервере.

Очевидный ответ: выпустить с помощью доверенного центра сертификации (Comodo, Thawte, VeriSign и т.п.) сертификат, соответствующий имени сайта и «подпихнуть» его веб-серверу.

Всё ещё ищете ответ? Посмотрите другие вопросы с метками url или задайте свой вопрос.

Похожие

Подписаться на ленту

Для подписки на ленту скопируйте и вставьте эту ссылку в вашу программу для чтения RSS.

дизайн сайта / логотип © 2021 Stack Exchange Inc; материалы пользователей предоставляются на условиях лицензии cc by-sa. rev 2021.12.2.40878

Нажимая «Принять все файлы cookie» вы соглашаетесь, что Stack Exchange может хранить файлы cookie на вашем устройстве и раскрывать информацию в соответствии с нашей Политикой в отношении файлов cookie.

SSL-как общие имена (CN) и альтернативные имена субъектов (SAN) работают вместе?

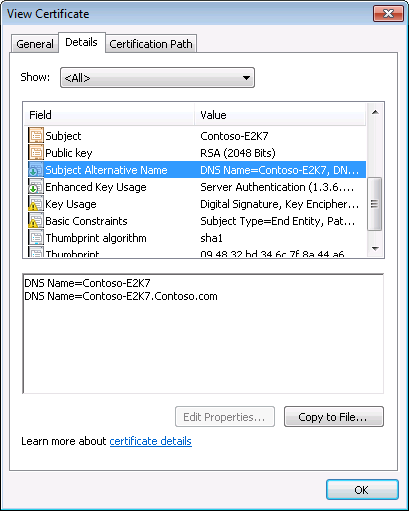

предполагая, что свойство Subject Alternative Name (SAN) сертификата SSL содержит два DNS-имени

EDIT:

как недавно узнал ответ Евгения, что поведение отличается от реализации, я хочу получить более конкретный: как это OpenSSL 0.9.8 b+ обрабатывать данный сценарий?

3 ответов:

Это зависит от реализации, но общее правило заключается в том, что домен проверяется на все SANs и общее имя. Если домен найден там, то сертификат подходит для подключения.

RFC 5280, в разделе 4.1.2.6 говорится: «имя субъекта может быть перенесено в поле субъекта и/или расширение subjectAltName». Это означает, что доменное имя должно быть проверено как на расширение SubjectAltName, так и на свойство Subject (а именно на общее имя параметр) сертификата. Эти два места дополняют друг друга, а не дублировать его. И SubjectAltName-это подходящее место для размещения дополнительных имен, таких как www.domain.com или www2. domain.com

обновление: по состоянию на RFC 6125, опубликованный в ‘ 2011 валидатор должен сначала проверить SAN, и если SAN существует, то CN не должен быть проверен. Обратите внимание, что RFC 6125 относительно недавно и все еще существуют сертификаты и CAs, которые выдают сертификаты, которые включают «основное» доменное имя в CN и альтернативные доменные имена в SAN. Т. е., исключив CN из проверки, если SAN присутствует, вы можете запретить какой-либо другой действительный сертификат.

чтобы быть абсолютно правильным, Вы должны поместить все имена в поле SAN.

поле CN должно содержать имя субъекта, а не доменное имя, но когда Netscape обнаружил эту вещь SSL, они пропустили, чтобы определить ее самый большой рынок. Просто не было поля сертификата, определенного для URL сервера.

Это было решено поместить домен в поле CN, и в настоящее время использование поля CN устарело, но все еще широко используется. CN может содержать только один домен имя.

общие правила для этого: CN-поместите здесь свой основной URL (для совместимости) SAN-поместите весь свой домен здесь, повторите CN, потому что он не в нужном месте, но используется для этого.

Если вы нашли правильную реализацию, ответы на ваши вопросы будут следующими:

имеет ли эта настройка особое значение или какие-либо преимущества [dis]по сравнению с настройкой обеих ЦНС? Вы не можете установить оба CNs, потому что CN может содержать только одно имя. Вы можно сделать с 2 простых сертификата CN вместо одного сертификата CN + SAN, но вам нужно 2 IP-адреса для этого.

Что происходит на стороне сервера, если другой хозяин.домен.tld, запрашивается ли? Неважно, что происходит на стороне сервера.

короче: Когда клиент браузера подключается к этому серверу, то браузер отправляет зашифрованные пакеты, которые шифруются с помощью открытого ключа сервера. Сервер расшифровывает пакет, и если сервер может расшифровать, затем он был зашифрован для сервера.

сервер ничего не знает от клиента перед расшифровкой, потому что только IP-адрес не шифруется через соединение. Вот почему вам нужно 2 IP для 2 сертификатов. (Забудьте SNI, там все еще слишком много XP.)

на стороне клиента браузер получает CN, затем SAN, пока все не будут проверены. Если одно из имен совпадает с именем сайта, то проверка URL была выполнена браузер. (я не говорю о проверке сертификата, конечно, много запросов ocsp, crl, aia и ответов путешествует по сети каждый раз.)

Базовые Требования CABForum

Я вижу, что никто еще не упомянул раздел в базовых требованиях. Я чувствую, что они важны.

(Так это означает, что я не могу ответить на «Редактировать» на ваш вопрос. Только исходный вопрос.)

9.2.2 Поля Отличительного Имени Субъекта

а. Общее Поле Имя

Сертификат Поле: тема: commonName (OID 2.5.4.3)

Обязательный/Необязательный: осуждается (поощряется, но не запрещено)

содержание: если имеется, это поле должно содержать один IP-адрес или полное доменное имя, которое является одним из значений, содержащихся в расширении subjectAltName сертификата (см. раздел 9.2.1).

редактировать: ссылки из комментария @Bruno’s

если расширение subjectAltName типа dnsname-это подарок, который должен Используйте как личность. В противном случае (наиболее конкретное) общее имя необходимо использовать поле в поле Тема сертификата. Несмотря на то использование общего имени-это существующая практика, она устарела и Центры сертификации рекомендуется использовать DNS-имя.

RFC 6125:представление и проверка доменной службы приложений Удостоверение в открытом ключе Интернета Инфраструктура с использованием X. 509 (PKIX) Сертификаты в контексте безопасности транспортного уровня (TLS), 2011, раздел 6.4.4: проверка общих имен:

[. ] если и только если предъявленный идентификатор не входит ДНС-идентификатор, СРВ-идентификатор, идентификатор-ID, или любое приложение-конкретные типы идентификаторов поддерживается клиентом, то клиент может в крайнем случае проверить для строки, форма которой соответствует форме полного домена DNS имя в поле общего имени Поля субъекта (т. е. CN-ID).

«Имя в сертификате безопасности является недействительным или не соответствует названию сайта» ошибка в Outlook в специальной среде или ITAR Office 365

Проблемы

Имя в сертификате безопасности является недействительным или не соответствует названию сайта.

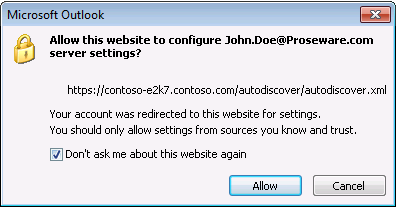

Например, диалоговая будка Security Alert напоминает следующее:

Пользователь пытается создать новый профиль в Microsoft Office Outlook.

Пользователь пытается запустить клиент Outlook.

Проблема возникает с перерывами при запуске клиента Outlook.

Если пользователь нажимает Да,пользователь может продолжить операцию. Однако, если пользователь нажимает Нет,поиск Autodiscover не удается. Сбой поиска Autodiscover не позволяет работать следующим функциям, как ожидалось:

Автоматическое создание профиля Outlook с помощью Autodiscover

Вне офиса (OOF) Помощник

Причина

Как правило, эта проблема возникает, когда URL-адрес, к который вы пытаетесь получить доступ, не указан ни в субъекте, ни в альтернативном названии субъекта (SAN) сертификата «Безопасные розетки» (SSL) для веб-сайта. Хотя конфигурации различных организаций могут немного отличаться, эта проблема обычно возникает из-за неправильной настройки системы доменных имен организации (DNS).

Решение

Чтобы решить эту проблему, возможно, вам придется изменить записи Autodiscover DNS (внутренние, внешние или оба). Однако эти изменения не следует воспринимать легкомысленно, так как функция Autodiscover может не работать, если записи DNS настроены неправильно. Прежде чем изменить записи Autodiscover DNS, вы должны понять, как клиент Outlook пытается найти службу Autodiscover. Клиент Outlook пытается найти службу Autodiscover, используя следующий фундаментальный порядок операций. Однако этап, в котором находится служба Autodiscover, варьируется от развертывания к развертыванию. Это местоположение зависит от того, есть ли локальные решения в сосуществовании и какова конкретная среда электронной почты (например, локальный Microsoft Exchange Server, локальный Lotus Notes или другая среда). В следующей таблице отображается основной порядок операций для того, как клиент Outlook находит службу Autodiscover:

Клиент Outlook пытается найти запись для URL-адреса, возвращенного объектом SCP.

Домен SMTP пользователя. (Например, https://proseware.com)

Клиент Outlook пытается найти запись для домена SMTP пользователя.

Домен SMTP пользователя предназначен для автоматического обнаружения. (Например, https://autodiscover.proseware.com)

Клиент Outlook пытается найти запись для URL,который приложен Autodiscover.

Клиент Outlook пытается найти запись службы DNS (SRV) для службы Autodiscover в зоне DNS, которая соответствует домену SMTP пользователя. (Например, _autodiscover._tcp.proseware.com)

Затем запись SRV возвращает другой URL-адрес, для которого должна существовать какая-то разрешимая запись, например запись A или CNAME.

Результат Если служба Autodiscover не найдена ни в одном из этих методов, Autodiscover выходит из строя.

Таким образом, служба Autodiscover может быть решена с помощью записи A, записи CNAME или SRV. Чтобы определить, какие записи используются в настоящее время, запустите следующие команды в запросе команды или в Windows PowerShell:

Чтобы найти запись A, запустите следующие команды. Убедитесь, что вы замените SMTPDomain.com ниже с доменом со значением в верхней части ошибки сертификата.

Чтобы найти запись SRV, запустите следующие команды:

В следующем примере клиент Outlook может найти службу Autodiscover, используя запись A для URL Autodiscover, описанную в шаге 3 в предыдущей таблице:

autodiscover.proseware.comОднако, как мы уже упоминали в разделе «Причина», этот URL-адрес не указан в сертификате SAN sSL, который используется службой Autodiscover. Например, см.

Замените существующую запись А с помощью записи SRV, которая указывает на пространство имен, которое уже находится в SAN сертификата SSL

Это предпочтительный метод разрешения в текущем дизайне службы, поскольку существующий сертификат SSL не должен обновляться и развертываться. В соответствии с основным порядком операций, перечисленных ранее в этом разделе, организация может реализовать новую запись, используя контролируемый и проверенный способ предотвращения простоев службы Autodiscover. Чтобы решить эту проблему, выполните следующие действия:

Создайте новую запись SRV. Запись SRV должна быть создана в зоне DNS, которая соответствует домену SMTP пользователя. Запись SRV должна иметь следующие свойства:

Хост: URL для перенаправления. Этот URL может быть URL Outlook Web Access (OWA), потому что разрешенный IP должен быть таким же, как служба Autodiscover. Кроме того, это может варьироваться от развертывания к развертыванию.

Перед удалением существующей записи A новая запись SRV должна быть протестирована путем изменения файла-хозяина пользователя для перенаправления текущей записи в недействительный IP. Этот тест может убедиться, что новая запись SRV работает, как и ожидалось, прежде чем развертывать новые записи DNS для всей организации. Заметка Когда запись SRV используется клиентом Outlook, пользователь может получить следующее сообщение, которое советует пользователю перенаправления, которое вот-вот произойдет. Мы рекомендуем пользователю выбрать Не спрашивайте меня об этом сайте еще раз проверить окно, так что сообщение не отображается снова.

Когда запись SRV работает в штатном порядке, можно удалить существующую запись A из DNS.

Дополнительная информация

Для получения дополнительной информации о сервисе Autodiscover перейдите на следующий веб-сайт Microsoft TechNet:

Добавление альтернативного имени субъекта в безопасный сертификат LDAP

В этой статье описывается, как добавить альтернативное имя субъекта (SAN) в безопасный сертификат протокола доступа к легкому каталогу (LDAP).

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 931351

Сводка

Сертификат LDAP подан в орган сертификации (CA), настроенный на компьютере Windows Server 2003. San позволяет подключаться к контроллеру домена с помощью имени системы доменных имен (DNS), кроме имени компьютера. В этой статье содержатся сведения о добавлении атрибутов SAN в запрос сертификации, отправленный в корпоративный ЦС, автономный ЦС или сторонний ЦС.

В этой статье также обсуждаются следующие действия:

Создание и отправка запроса сертификата

При отправке запроса сертификата в корпоративный ЦС шаблон сертификата должен быть настроен на использование SAN в запросе, а не на использование сведений из службы каталогов Active Directory. Шаблон Веб-сервера версии 1 можно использовать для запроса сертификата, который будет поддерживать LDAP над слоем безопасных розеток (SSL). Шаблоны версии 2 можно настроить для получения SAN либо из запроса сертификата, либо из Active Directory. Чтобы выдавать сертификаты, основанные на шаблонах версии 2, корпоративный ЦС должен работать на компьютере с Windows Server 2003 выпуск Enterprise.

При отправке запроса в автономный ЦС шаблоны сертификатов не используются. Поэтому САН всегда должен быть включен в запрос сертификата. Атрибуты SAN можно добавить в запрос, созданный с помощью Certreq.exe программы. Или атрибуты SAN могут быть включены в запросы, отправленные с помощью веб-страниц регистрации.

Используйте страницы веб-регистрации для отправки запроса сертификата в корпоративный ЦС

Чтобы отправить запрос сертификата, содержащий SAN в корпоративном ЦС, выполните следующие действия:

Откройте Internet Explorer.

Местообладатель представляет имя веб-сервера, который работает Windows Server 2003 и имеет ЦС, к нему необходимо получить доступ.

Нажмите кнопку Запрос сертификата.

Щелкните расширенный запрос сертификата.

Щелкните Создать и отправить запрос в этот ЦС.

В списке шаблонов сертификатов щелкните Веб-сервер.

ЦС должен быть настроен для выпуска сертификатов веб-сервера. Возможно, вам придется добавить шаблон веб-сервера в папку Шаблоны сертификатов в оснастке сертификационного органа, если ЦС еще не настроен на выпуск сертификатов веб-сервера.

Предоставление необходимых сведений.

В поле Имя введите полное доменное имя контроллера домена.

В статье Ключевые параметры установите следующие параметры:

В статье Расширенные параметры установите формат запроса cmC.

В поле Атрибуты введите нужные атрибуты SAN. Атрибуты SAN принимают следующую форму:

Нажмите кнопку Отправить.

Если вы видите веб-страницу сертификата, нажмите кнопку Установите этот сертификат.

Используйте страницы веб-регистрации для отправки запроса сертификата в автономный ЦС

Чтобы отправить запрос сертификата, который включает САН в автономный ЦС, выполните следующие действия:

Откройте Internet Explorer.

Местообладатель представляет имя веб-сервера, который работает Windows Server 2012 R2 и имеет ЦС, к нему необходимо получить доступ.

Нажмите кнопку Запрос сертификата.

Щелкните расширенный запрос сертификата.

Щелкните Создать и отправить запрос в этот ЦС.

Предоставление необходимых сведений.

В поле Имя введите полное доменное имя контроллера домена.

В списке Type of Certificate Needed Server щелкните Сертификат проверки подлинности сервера.

В статье Ключевые параметры установите следующие параметры:

В статье Расширенные параметры установите формат запроса как CMC.

В поле Атрибуты введите нужные атрибуты SAN. Атрибуты SAN принимают следующую форму:

Несколько имен DNS разделены ampersand (&). Например, если имя контроллера домена corpdc1.fabrikam.com и псевдоним ldap.fabrikam.com, оба имени должны быть включены в атрибуты SAN. В результате строка атрибута отображается следующим образом:

Нажмите кнопку Отправить.

Если ЦС не настроен на автоматический выпуск сертификатов, отображается веб-страницу Certificate Pending и запрашивается, чтобы администратор выдал запрашиваемый сертификат.

Чтобы получить сертификат, выданный администратором, подключите его к и нажмите кнопку http:// /certsrv Проверка на ожидаемом сертификате. Щелкните запрашиваемую справку и нажмите кнопку Далее.

Если сертификат был выдан, отображается веб-страницу сертификата. Нажмите кнопку Установите этот сертификат, чтобы установить сертификат.

Используйте Certreq.exe для создания и отправки запроса сертификата, который включает SAN

Чтобы использовать Certreq.exe для создания и отправки запроса сертификата, выполните следующие действия:

Сохраните файл в качестве Request.inf.

Откройте окно командной строки.

В командной строке введите следующую команду, а затем нажмите клавишу ВВОД:

В командной строке введите следующую команду, а затем нажмите клавишу ВВОД:

computername\Certification Authority Name

Если этот ЦС является корпоративным ЦС и если пользователь, который передает запрос сертификата, имеет разрешения на чтение и регистрацию для шаблона, запрос передается. Выданный сертификат сохранен в файле Certnew.cer. Если ЦС является автономным ЦС, запрос сертификата будет в состоянии ожидания до тех пор, пока он не будет утвержден администратором ЦС. Вывод из команды certreq-submit содержит номер ID запроса отправленного запроса. После утверждения сертификата его можно получить с помощью номера запроса.

Чтобы получить сертификат, используйте номер запроса, выдав следующую команду:

В командной строке введите следующую команду, а затем нажмите клавишу ВВОД:

После получения сертификата необходимо установить его. Эта команда импортирует сертификат в соответствующий магазин, а затем связывает сертификат с закрытым ключом, созданным на шаге 4.

Отправка запроса сертификата в сторонний ЦС

Если вы хотите отправить запрос сертификата в сторонний ЦС, сначала используйте Certreq.exe для создания файла запроса сертификата. Затем можно отправить запрос в сторонний ЦС с помощью любого метода, подходящего для этого поставщика. Сторонний ЦС должен иметь возможность обрабатывать запросы сертификатов в формате CMC.

Большинство поставщиков ссылаются на запрос сертификата как на запрос подписи сертификатов (CSR).

Ссылки

Дополнительные сведения о том, как включить LDAP над SSL вместе с сторонним органом сертификации, см. в этой ссылке Как включить LDAP над SSLс помощью сторонних органов сертификации.

Дополнительные сведения о том, как запросить сертификат с настраиваемой альтернативной именем субъекта, см. в справке «Как запросить сертификат с настраиваемой альтернативной именем субъекта».

Дополнительные сведения о том, как использовать задачи сертификации для управления сертификационным органом (CA), перейдите на следующий веб-сайт Microsoft Developer Network msDN: Certutil tasks for managing a Certification Authority (CA)

Как Яндекс.Почта защищает ящики

Для защиты ваших писем Яндекс.Почта проверяет подлинность отправителя, позволяет работать с ящиком только по безопасному HTTPS-соединению, а также сохраняет историю всех действий в ящике в журнале посещений.

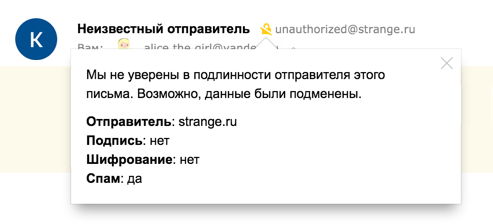

Проверка подлинности отправителя

Яндекс.Почта проверяет подлинность отправителя по наличию цифровой подписи DKIM (Domain Keys Identified Mail). Если в письме есть цифровая подпись, значит, оно не было перехвачено и изменено после отправки с почтового сервера. Установить подпись может только администратор того сервера, с которого отправляется письмо.

Чтобы проверка подлинности была корректной, технология DKIM должна поддерживаться обеими сторонами — не только получателем, но и отправителем. Иначе проверка может показать сообщение о неверной подписи на письме от «честного» отправителя.

Если вы полностью уверены в отправителе и тем не менее видите сообщение о неверной подписи, проигнорируйте предупреждение. Вы также можете обратиться в службу поддержки сервиса-отправителя, чтобы исключить ложное срабатывание предупреждения в будущем.

В Яндекс 360 для бизнеса письма отображаются с неверной цифровой подписью

Какой значок и всплывающее сообщение вы видите?

Скорее всего, на вашем домене не настроена DKIM-подпись и SPF-запись. Чтобы правильно их настроить, воспользуйтесь инструкциями в помощи Яндекс 360 для бизнеса:

Скорее всего, на вашем домене не настроена DKIM-подпись и SPF-запись. Чтобы правильно их настроить, воспользуйтесь инструкциями в помощи Яндекс 360 для бизнеса:

Письма моей рассылки помечены не тем значком

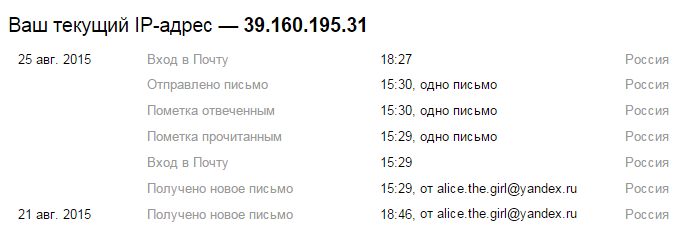

Журнал посещений

В журнале посещений сохраняется история изменений, осуществленных в вашем почтовом ящике, а также IP-адреса, с которых происходила авторизация.

Действия, не влекущие за собой визуальных изменений (например, прочтение уже прочитанного письма, вход в папку и др.), в журнале не отображаются.

Вы можете просмотреть данные максимум за последние 7 дней (около 2000 действий).

В журнале посещений отображается ваш текущий IP-адрес, а также другие IP-адреса, с которых вы недавно заходили в этот почтовый ящик. Все данные истории журнала посещений сгруппированы по датам.

Чтобы посмотреть подробную информацию за любой день из списка, найдите нужную вам дату. В списке отображается время совершения действия, IP-адрес устройства, с которого было сделано изменение, а также название действия.

Поддержка HTTPS

Если для доступа в интернет вы используете небезопасное HTTP-соединение и ненадежные каналы связи (например, общественные точки доступа), информация из вашего почтового ящика (личная переписка, пароли, номера телефонов и кредитных карт и т. п.), может быть перехвачена злоумышленниками.

Чтобы защитить ваш почтовый ящик, в Яндекс.Почте используется только протокол HTTPS. Он обеспечивает безопасность и конфиденциальность ваших личных данных, передавая их на сервер в зашифрованном виде. Протокол HTTPS поддерживается во всех современных браузерах.

Используйте для доступа в интернет только надежные каналы связи, обеспечивающие безопасное HTTPS-соединение, чтобы снизить риск потери ваших данных. Если ваш интернет-провайдер по каким-либо причинам не поддерживает данный протокол, обратитесь к более надежному поставщику интернет-услуг.

Если, находясь в рабочей сети, вы обнаружили, что безопасное HTTPS-соединение заблокировано, обратитесь к системному администратору, чтобы выяснить причины этого и устранить их.

Как Яндекс.Почта защищает ящики

Для защиты ваших писем Яндекс.Почта проверяет подлинность отправителя, позволяет работать с ящиком только по безопасному HTTPS-соединению, а также сохраняет историю всех действий в ящике в журнале посещений.

Проверка подлинности отправителя

Яндекс.Почта проверяет подлинность отправителя по наличию цифровой подписи DKIM (Domain Keys Identified Mail). Если в письме есть цифровая подпись, значит, оно не было перехвачено и изменено после отправки с почтового сервера. Установить подпись может только администратор того сервера, с которого отправляется письмо.

Если слева от адреса отправителя вы видите значок

Чтобы проверка подлинности была корректной, технология DKIM должна поддерживаться обеими сторонами — не только получателем, но и отправителем. Иначе проверка может показать сообщение о неверной подписи на письме от «честного» отправителя.

Если вы полностью уверены в отправителе и тем не менее видите сообщение о неверной подписи, проигнорируйте предупреждение. Вы также можете обратиться в службу поддержки сервиса-отправителя, чтобы исключить ложное срабатывание предупреждения в будущем.

В Яндекс 360 для бизнеса письма отображаются с неверной цифровой подписью

Какой значок и всплывающее сообщение вы видите?

Скорее всего, на вашем домене не настроена DKIM-подпись и SPF-запись. Чтобы правильно их настроить, воспользуйтесь инструкциями в помощи Яндекс 360 для бизнеса:

Скорее всего, на вашем домене не настроена DKIM-подпись и SPF-запись. Чтобы правильно их настроить, воспользуйтесь инструкциями в помощи Яндекс 360 для бизнеса:

Письма моей рассылки помечены не тем значком

Если вы рассылаете письма и видите на них значки

Журнал посещений

В журнале посещений сохраняется история изменений, осуществленных в вашем почтовом ящике, а также IP-адреса, с которых происходила авторизация.

Действия, не влекущие за собой визуальных изменений (например, прочтение уже прочитанного письма, вход в папку и др.), в журнале не отображаются.

Вы можете просмотреть данные максимум за последние 7 дней (около 2000 действий).

В журнале посещений отображается ваш текущий IP-адрес, а также другие IP-адреса, с которых вы недавно заходили в этот почтовый ящик. Все данные истории журнала посещений сгруппированы по датам.

Чтобы посмотреть подробную информацию за любой день из списка, найдите нужную вам дату. В списке отображается время совершения действия, IP-адрес устройства, с которого было сделано изменение, а также название действия.

Поддержка HTTPS

Если для доступа в интернет вы используете небезопасное HTTP-соединение и ненадежные каналы связи (например, общественные точки доступа), информация из вашего почтового ящика (личная переписка, пароли, номера телефонов и кредитных карт и т. п.), может быть перехвачена злоумышленниками.

Чтобы защитить ваш почтовый ящик, в Яндекс.Почте используется только протокол HTTPS. Он обеспечивает безопасность и конфиденциальность ваших личных данных, передавая их на сервер в зашифрованном виде. Протокол HTTPS поддерживается во всех современных браузерах.

Используйте для доступа в интернет только надежные каналы связи, обеспечивающие безопасное HTTPS-соединение, чтобы снизить риск потери ваших данных. Если ваш интернет-провайдер по каким-либо причинам не поддерживает данный протокол, обратитесь к более надежному поставщику интернет-услуг.

Если, находясь в рабочей сети, вы обнаружили, что безопасное HTTPS-соединение заблокировано, обратитесь к системному администратору, чтобы выяснить причины этого и устранить их.