Что обычно является самым слабым звеном системы безопасности

Определение информационной безопасности

Защита информации в процессе передачи

К сожалению, физическая защита имела один недостаток. При захвате сообщения враги узнавали все, что было написано в нем. Еще Юлий Цезарь принял решение защищать ценные сведения в процессе передачи. Он изобрел шифр Цезаря (см. в «Шифрование» ). Этот шифр позволял посылать сообщения, которые никто не мог прочитать в случае перехвата.

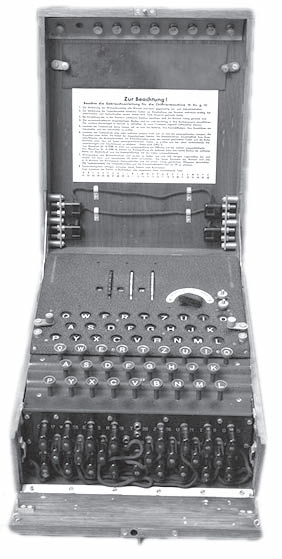

Данная концепция получила свое развитие во время Второй мировой войны. Германия использовала машину под названием Enigma (рис. 1.1) для шифрования сообщений, посылаемых воинским частям.

Вопрос.Какое самое слабое звено в безопасности?

Во время подготовки к битве за Мидуэй американские дешифровщики предприняли попытку идентификации цели, которая была упомянута в японских шифровках как «AF». Они открытым текстом передали сообщение о нехватке воды на острове Мидуэй. После перехвата этого сообщения японцы в своей шифровке известили о том, что на «AF» нет воды. Так американцы поняли, что «AF» на самом деле означает «Мидуэй».

Шифровались не только военные донесения. Для защиты от прослушивания в американских воинских частях использовали радистов из народа навахо, которые вели переговоры на родном языке. При перехвате радиосообщений противник не мог понять их содержание.

После Второй мировой войны Советский Союз использовал одноразовые ключи при передаче информации разведчиками. Эти ключи на самом деле представляли собой бумажные блокноты со случайным расположением цифр на каждой странице. Каждая страница предназначалась только для одного сообщения. Такая схема шифрования могла бы стать действительно уникальной, однако разовые ключи использовались не по одному разу, благодаря чему некоторые сообщения удалось расшифровать.

Если не считать ошибок при использовании шифровальных систем, сложный шифр очень трудно взломать. Поэтому шел постоянный поиск других способов перехвата информации, передаваемой в зашифрованном виде.

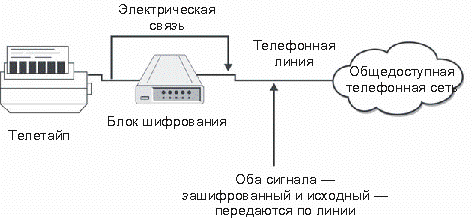

В 1950 г. было установлено, что доступ к сообщениям возможен посредством просмотра электронных сигналов, возникающих при их передаче по телефонным линиям (рис. 1.2).

Работа любых электронных систем сопровождается излучением, в том числе телетайпов и блоков шифрования, используемых для передачи зашифрованных сообщений. Блок шифрования посылает зашифрованное сообщение по телефонной линии, а вместе с ним передается и электрический сигнал от исходного сообщения. Следовательно, при наличии хорошей аппаратуры исходное сообщение можно восстановить.

Проблема защиты излучения привела к созданию в Соединенных Штатах Америки программы «TEMPEST». Эта программа разработала стандарты на электрическое излучение компьютерных систем, используемых в секретных организациях. Целью программы было уменьшение уровня излучения, которое могло бы быть использовано для сбора информации.

Система «TEMPEST» играет важную роль в некоторых секретных правительственных программах. У коммерческих организаций тоже есть все основания для беспокойства, но вряд ли оно настолько велико, что заставит их раскошелиться на использование в своей работе системы захвата компьютерного излучения.

Самое слабое звено в сетевой безопасности

Вы сделали все, что в ваших силах, чтобы построить крепкие стены вокруг критически важной информации о вашей компании, но есть еще сотни, если не тысячи, угроз, таящихся за периметром вашего внимания.

Правда в том, что все пользователи представляют собой единый крупнейший риск для безопасности вашей организации.

К сожалению, компании просто не осуществляют контроль, необходимый для выявления этих новых типов угроз и управления ими. Что нужно сделать, так это обеспечить команды безопасности возможностью видеть, что ваши пользователи делают и как они ведут себя, когда имеют доступ к важной информации. Прежде чем мы рассмотрим, как именно вы можете защитить свою организацию, давайте сначала рассмотрим угрозы, возникающие в результате деятельности пользователей.

Современные способы взломов

Угрозы постоянно меняются, и в ближайшее время эта ситуация вряд ли изменится.

Предприятия должны иметь стратегию защиты как от внутренних, так и от внешних угроз. Не существует единого устройства или программного обеспечения для защиты от всех угроз. Но, когда речь заходит о таких инцидентах и доступе пользователей, есть один общий знаменатель, который сегодня представляет собой наибольший риск для организаций.

Как хакеры используют пользователей сети

Даже если у вас сильные брандмауэры, защита от вредоносных программ и все традиционные меры обеспечения конфиденциальности информации организации, важнейший компонент в вашей архитектуре безопасности все равно будет отсутствовать.

Риски пользователя

Помимо использования пользователей злоумышленниками в качестве приманки, неудачи безопасности могут вытекать из ошибок и плохой политики, касающейся управления данными внутри компании.

Случайный обмен данными может привести к большим потерям данных, чем уязвимости программного обеспечения. Просто нажав на плохую ссылку, можно подвергнуть конфиденциальную информацию о вашей компании серьезной опасности. Заблуждения о соответствующих способах обработки данных в пределах офиса и действия сотрудников еще больше увеличивают этот риск. Многие сотрудники передают данные с помощью своих персональных устройств, а другие могут использовать информацию, чтобы, например, получить конкурентное преимущество в будущей работе.

Как снизить риски действий пользователей

В то время как предотвращение внешних атак по-прежнему является важной частью комплексной стратегии безопасности, организации в настоящее время ищут способы улучшить видимость атак, основанных на действиях пользователя. Недавнее исследование, проведенное организацией Ponemon Institute, показало, что 56 процентов руководителей безопасности ищут решения для обеспечения повышенной видимости рисков на основании действий пользователей.

Руководители служб безопасности больше не могут думать только о предотвращении. Учитывая эти новые угрозы, организации должны также сосредоточиться на расследовании и реагировании на потенциальные и возможные нарушения.

Может показаться, что более важно сосредоточиться на профилактике, но дело в том, что 66 процентов нарушений остаются незамеченными в течении более шести месяцев.

Первым шагом к идентификации и контроля таких рисков является обеспечение уверенности в том, что вы внедрили мониторинг активности пользователей в вашу стратегию обеспечения безопасности.

Добавление комплексного мониторинга активности пользователей поможет организации преодолеть многие проблемы безопасности, с которыми они сталкиваются сегодня. К пониманию того, как пользователи действуют и ведут себя внутри вашей организации, и вооружив их инструментами, необходимыми для выявления потенциальных угроз, вы можете обнаружить ранние признаки инцидента и быстро отреагировать, прежде чем он приведет к нарушению конфиденциальности данных.

Флешка атакует

Также компании часто сами не понимают, как им защищать интеллектуальную собственность. Например, оформлять как ноу-хау или подавать заявку на патент, с последующим раскрытием информации о разработке.

Информация утекает также через электронную почту, переписку в мессенджерах и соцсетях. При этом «вынести» ее из компании не так сложно. В большинстве компаний режим коммерческой тайны формальный с юридической точки зрения, говорят эксперты. Никакие регламенты сохранения информации внутри компании не прописаны.

Часто компания несет репутационные и финансовые издержки не из-за намеренных действий своих сотрудников, а из-за их технической безграмотности и неосмотрительности. Профессионалы в сфере информационной безопасности рекомендуют каждому «включить паранойю».

Злоумышленники креативно подошли к вопросу. Они составили письмо, что эта группа воссоединилась, а технического директора приглашают на их концерт в вип-ложу. Он открыл это приглашение на своем компьютере, и злоумышленники получили доступ к криптобирже. По словам Андрея Бусаргина, таких случаев очень много: компании могут тратить огромные бюджеты на информационную безопасность и быть уверенными в том, что надежно защищены. Но на самом деле никто из сотрудников не защищен на сто процентов, а многие ничего не знают о цифровой гигиене.

Эксперты обратили внимание, что в интернете находится большое количество информации о каждом человеке. А любые персональные данные (номера паспортов, машин, страховые свидетельства, электронные и домашние адреса) могут быть скомпроментированы. Есть достаточно страшные сценарии использования этой информации, пугают аналитики: например, если кто-то украдет данные вашей электронной почты, то может найти в ней скан паспорта (и взять по нему кредит, например) или личные переписки, которыми потом можно шантажировать человека.

Украсть электронную почту не так сложно: до сих пор остаются проблемой слабые парольные защиты, а пользователи совершенно не заботятся о том, чтобы за этим следить, регулярно обновлять пароли и не использовать в качестве них «12345» или «qwerty».

Впрочем, некоторые эксперты полагают, что в информационной открытости нет ничего страшного, потому что по этому пути развивается вся современная экономика, а особенно ее креативные сегменты.

Излишняя приватность сегодня настораживает, полагает Туринцев. Он привел в пример продажу машины: раньше вряд ли кто-то мог себе представить, что при продаже автомобиля нужно будет указывать его VIN, госзнак и номер свидетельства о госрегистрации. Люди замазывали номера в объявлениях. Сейчас раскрытие данных считается нормой, и без этого по сути невозможно продать машину, потому что люди не будут реагировать на такое объявление.

Юристы отмечают, что нужна защита не самой информации, а защита от использования ее против конкретных людей. Есть достаточно эффективные методы защиты от причинения вреда чести, достоинству, деловой репутации.

Также юристы призвали не ставить знак равенства между приватностью и анонимностью. Последняя способствует созданию огромного количества противоправного контента в сети. Он опирается на три «ножки»: помимо анонимности, это выгода и техническая возможность. Как полагают эксперты, чтобы бороться с этим, нужно передать инициативу пострадавшей стороне. В случае распространения пиратского контента или контрафакта это правообладатели. А если речь идет об оскорблениях, то те лица, чья деловая репутация пострадала.

Глава 1: Самое слабое звено в безопасности

Перевод: Yarlan Zey (yarlan@pisem.net)

Компания может приобрести лучшие технологии по безопасности, какие только можно купить за деньги, натренировать своих людей так, что они станут прятать все свои секреты, прежде чем пойти ночью домой, и нанять охранников в лучшей охранной фирме на рынке.

Но эта компания всё ещё остаётся полностью Уязвимой.

Сами люди могут полностью следовать лучшей практике по безопасности, рекомендованной экспертами, по‑рабски устанавливать каждый вновь появившийся рекомендованный программный продукт по безопасности и тщательно следить за конфигурацией своей системы и следить за выпуском патчей.

Но и они всё равно полностью уязвимы.

Человеческий фактор

Не так давно, давая показания перед Конгрессом, я объяснял, что часто я получал пароли и другие кусочки секретной информации компаний, просто притворяясь кем‑нибудь и спрашивая о них.

Это естественно — стремиться к абсолютной безопасности, но это желание заставляет многих людей соглашаться с ложным чувством защищённости. Рассмотрим ответственного и любящего отца семейства, у которого есть Medico — надёжный замок в парадной двери, который ограждает его жену и детей и его дом. Сейчас он спокоен, так как сделал свою семью гораздо более защищённой от вторжений. Но как насчёт грабителя, который разбивает окно или взламывает код у замка на двери гаража? Тогда нужно установить охранную систему? Неплохо, но всё же недостаточно. Независимо от того, насколько дороги замки, домовладелец остаётся уязвим.

Почему? Потому что человеческий фактор по‑настоящему самое слабое звено в безопасности.

Безопасность слишком часто просто иллюзия и иногда иллюзия может быть даже хуже легковерия, наивности или невежества. Самый знаменитый в мире учёный 20 века Альберт Эйнштейн говорил: «Можно быть уверенным только в двух вещах: существовании вселенной и человеческой глупости, и я не совсем уверен насчёт первой». В конце концов, атаки социальных инженеров успешны, когда люди глупы или, гораздо чаще, просто неосведомлены о хороших мерах безопасности. Аналогично нашему домовладельцу, многие профессионалы в информационных технологиях (ИТ) придерживаются неправильных представлений, будто они сделали свои компании в значительной степени неуязвимыми к атакам, потому что они используют стандартные продукты по безопасности: файрволлы, системы для обнаружения вторжений (IDS) или серьёзные устройства для аутентификации, такие как биометрические смарт‑карты или time‑based tokens. Любой, кто думает, что одни только эти продукты по безопасности предоставляют достаточную защиту, соглашается на иллюзию защиты. Это как жить в мире фантазий — неизбежно, рано или поздно он столкнётся с инцидентом, связанным с безопасностью.

Как заметил консультант по безопасности Брюс Шнайер: «Безопасность — это не продукт, это процесс». Кроме того, безопасность — это не технологическая проблема, это проблема людей и управления.

Пока разработчики непрерывно изобретают всё лучшие и лучшие технологии защиты, делая всё более трудным возможность использовать технические уязвимости, атакующие всё чаще используют человеческий фактор. Зачастую очень просто взломать человеческий файрволл, все затраты не превышают стоимости одного телефонного звонка и атакующий подвержен минимальному риску.

Классический случай обмана

Какая самая большая угроза безопасности ваших деловых активов? Ответ прост — это социальный инженер — нечестный фокусник, который заставляет вас смотреть на его левую руку, пока правой ворует ваши секреты. Этот персонаж часто так дружелюбен и любезен, что вы благодарны за то, что с ним столкнулись.

Далее рассмотрим пример социальной инженерии. Немногие люди сегодня всё ещё помнят молодого человека по имени Стенли Марк Рифкин и его маленькое приключение с ныне уже несуществующим Тихоокеанским Национальным Банком в Лос‑Анджелесе. Подробности его авантюры противоречивы и Рифкин (как и я) никогда не рассказывал свою историю, поэтому следующее основано только на печатных источниках.

Взлом кода

Однажды в 1978 году Рифкин заглянул в помещение банка для телеграфных переводов с табличкой «только для авторизованного персонала», в котором служащие каждый день получали и отправляли трансферты в несколько миллиардов долларов.

Он работал с этой компанией по контракту и занимался разработкой системы для резервного копирования данных из этого помещения на случай, если когда‑нибудь произойдёт сбой их главного компьютера. Эта роль давала ему доступ к процедурам передачи трансфертов, включая возможность наблюдать, что делали служащие банка для совершения операций. Он узнал, что служащие банка, уполномоченные на передачу трансфертов, каждое утро получали тщательно охраняемый код, используемый при осуществлении запросов.

В телеграфном помещении работали некоторые служащие, которые не утруждали себя попытками запомнить новый код, изменявшийся каждый день. Они записывали код на кусочек бумаги и клали его куда‑нибудь в поле зрения. В этот особенный ноябрьский день Рифкин зашёл в это помещение со специальным визитом. Он хотел взглянуть на этот кусочек бумаги.

Зайдя в комнату, он немного повозился со своей работой, удостоверившись, что система резервного копирования правильно работает с основной системой. Тем временем он незаметно прочитал и запомнил код на прилепленном кусочке бумаги. Несколько минут спустя он вышел. Как он позже рассказывал, он чувствовал себя, словно выиграл лотерею.

Счёт в швейцарском банке…

Покинув комнату около 3‑х часов по полудню, он направился прямиком к платному таксофону в мраморном холле здания, в который опустил монету и набрал номер помещения для трансфертов. Затем он сменил шляпу, трансформируясь из Стенли Рифкина, банковского консультанта, в Майкла Хансена, служащего Международного Отдела банка.

Согласно одному из источников, разговор происходил следующим образом:

«Привет, это Майк Хансен из международного», сказал он молодой женщине, которая подняла трубку.

Она запросила офисный номер. Эта была стандартная процедура, и он был к ней готов: «286» ответил он.

Девушка ответила: «ОК, ваш код?»

Рифкин говорил, что в этот момент его переполненное адреналином сердцебиение «поднялось до максимальной точки». Он медленно ответил: «4789». Затем он дал инструкции для перевода: «ровно 10 миллионов 200 тысяч долларов» для Компании Ирвин‑Траст в Нью‑Йорке в качестве кредита в Банк Wozchod Handels в Цюрихе, Швейцария, в котором у него уже был открыт счёт.

Затем девушка ответила: «ОК, готово. Сейчас мне нужен внутриофисный номер».

Сердце Рифкина ёкнуло, это был вопрос, которого он не ожидал, кое—что ускользнуло из его внимания во время подготовки. Но он решил оставаться в роли, действуя как будто всё было нормально, и спокойно ответил без всякого замешательства: «Дай проверить, я перезвоню тебе позже». Он опять сменил шляпу и позвонил в другое отделение банка, в этот раз, представляясь работником из помещения для трансфертов. Он получил нужный номер и опять позвонил девушке.

Она приняла номер и сказала «Спасибо» (При тех обстоятельствах её благодарность, должно быть, выглядела ироничной.)

Заслуживая скрытность

Стенли Рифкин использовал искусство обмана — навыки и технику, которая сегодня зовётся социальной инженерией. Скрупулёзный план и хорошо подвешенный язык — всё, что для этого нужно.

И это то, о чём эта книга — о технике социальной инженерии (в которой ваш покорный слуга — профессионал) и о том, как защититься от её использования против вашей компании.

Характер угрозы

Растущее беспокойство

Мой собственный опыт подсказывает мне, что числа в отчётах вроде этих несколько раздуты. Я с подозрением отношусь к людям, которые делают обзор. Но это не повод говорить, что ущерб не обширен, он на самом деле огромен. Тот, кто не предвидит инцидента с безопасностью, думает заранее неверно.

Коммерческие продукты по безопасности, применяемые в большинстве компаний, главным образом нацелены на защиту от любительского компьютерного вторжения, вроде тех, совершаемых юнцами, известными как скрипт‑кидди. Фактически, эти дети, скачивающие программное обеспечение и мечтающие стать хакерами, в большинстве случаев просто неприятность. Гораздо большие потери и реальные угрозы происходят от корыстных налётчиков, у которых есть чётко сформулированные цели, и которые мотивируются финансовой выгодой. Эти люди фокусируются на одной цели, в отличие от любителей, которые пытаются просканировать как можно больше систем. В то время как компьютерный налётчик‑любитель работает над количеством, профессионал целится в информацию в зависимости от её ценности и качества.

Технологии, вроде устройств для аутентификации (для проверки идентичности), контроля доступа (для управления доступом к файлам и системным ресурсам), и системы для обнаружения вторжений (электронный эквивалент сигнализации) необходимы для программы корпоративной безопасности. И всё же, на сегодняшний день для компании типичнее потратить больше денег на кофе, чем на развёртывание контрмер для защиты организации против атак на безопасность.

Точно так же, как мозг преступника не может сопротивляться искушению, мозг хакера стремится найти окружной путь вокруг мощных технологических средств защиты. И во многих случаях они этого достигают, целясь в людей, которые пользуются технологиями.

Дата добавления: 2018-10-26 ; просмотров: 219 ; Мы поможем в написании вашей работы!

Слабое звено системы безопасности

Здравствуйте, Вячеслав. Может быть этот вопрос Вам, как эксперту в области безопасности бизнеса, покажется наивным, но я не могу его не задать. Что такое кадровая безопасность и чем она отличается от прочих видов внутрикорпоративной безопасности?

Противоправные действия, как правило, делятся на действия, которые классифицируются по уголовному кодексу, по административному кодексу, и противоправные действия, ответственность по которым возникает по трудовому кодексу, то есть то, что может и должен контролировать работодатель.

И хотя законодательно предусмотрена ответственность наемных сотрудников за причинение ущерба работодателю, на практике некоторые статьи, в частности УК, применяются очень слабо. Например, статья 183 УК РФ “Разглашение коммерческой тайны”. Мне известны всего несколько случаев привлечения к ответственности по этой статье. Такие статьи как хищение, кража, порча имущества работают и применяются к сотрудникам достаточно часто.

Для того, чтобы применять дисциплинарные способы воздействия на сотрудников, работодатель должен создать нормативную базу документов, регламентирующих действия сотрудников. По трудовому договору сотрудник обязан выполнять локальные нормативные акты работодателя, и за их нарушение применяются дисциплинарные воздействия, вплоть до увольнения. Нормативная база состоит из различных должностных инструкций, начиная с пропускного режима, и заканчивая оборотом материальных ценностей. Сюда так же можно отнести инструкции по конфиденциальному делопроизводству, порядок обращения с персональной информацией, и так далее. Нормативные акты нужны для того чтобы определить рамки того, что сотрудник должен делать и в случае совершения сотрудником противоправных действий иметь возможность привлечь его к ответственности. Но сами по себе нормативные акты не могут предотвратить нарушений, необходим контроль их исполнения. Этот контроль обычно осуществляет сотрудник службы безопасности. Если в компании нет службы безопасности, то этот вопрос решает служба персонала или юристы.

С какими видами нарушений чаще всего приходится сталкиваться?

Корпоративное мошенничество, откаты, различного рода злоупотребления. Но чаще всего приходится сталкиваться с разглашением информации, хищениями и всем, что связано с корпоративным внутренним мошенничеством, формы проявления которого очень разнообразны. Эти три проблемы достаточно серьезны, и в некоторых компаниях их приходится решать буквально ежедневно. Есть менее серьезные проблемы, которые, как правило, перекладываются на плечи других должностных лиц. Соблюдение трудового распорядка дня, трудовой дисциплины и так далее. Но нарушение трудового распорядка – это не такая большая угроза безопасности компании.

Какими методами можно вести профилактику, чтобы не было нарушений?

Какие самые действенные мотивирующие факторы Вы могли бы назвать?

У Карнеги есть фраза о том, что чтобы что-то сделать, надо чтобы человек захотел это сделать. Вся мотивация должна быть направлена на то, чтобы человек не захотел совершить противоправные действия. Тогда это будет эффективно. Если человек не хочет этого делать, значит он этого не совершит. Если говорить о мотивации, то это либо материальная мотивация, либо нематериальная мотивация. Это два глобальных направления. Сильнее считается нематериальная мотивация. Самая сильная нематериальная мотивация – это идеология. Но замотивировать персонал с точки зрения идеологии очень сложно. В этом случае речь идет об этических вещах, о миссии компании и так далее. Эта тема выходит далеко за рамки небольшого интервью, поэтому не вижу смысла углубляться в этот вопрос.

Что толкает сотрудников на противоправные действия?

Ослаблению лояльности способствует огромное количество факторов. Начиная от морально-психологического климата в коллективе и заканчивая зарплатой и условиями, которые существуют в организации. Это комплексный, разносторонний вопрос. У каждого человека свой мотив, почему он работает в организации, почему он работает здесь и какой у него взгляд на жизнь.

То есть для того, чтобы понять насколько тот или иной сотрудник может представлять опасность для компании необходимо определить какими мотивами он движим?

Существуют разные методики. Есть специальные программные комплексы оценки персонала с точки зрения его надежности (типа израильской программы medot). Программа позволяет работать на упреждение и вычислять людей, которые могут совершить противоправные действия. Вопрос спорный с точки зрения эффективности, но ею пользуются и она приносит определенные результаты. Эта программа есть в свободной продаже. Есть организации, которые предоставляют эти услуги. Либо формируется морально-психологический склад человека. И, исходя из его морально-психологического склада, выстраиваются риски, которые с ним связаны. Плюс на это накладываются полномочия, которые существуют у этого человека. Безопасник делает карту рисков, связанных с угрозами, которые человек может представлять, исходя из полномочий. На это накладывается анализ деятельности человека, его окружение, его потребности. Часто противоправные действия совершаются потому, что у человека возникла ситуация, когда ему срочно требуются деньги или вещи.

Служба безопасности должна быть в курсе личной жизни сотрудника?

Идеальных людей среди персонала нет. Надо исходить из того, что практически каждый человек может совершить какие-то правонарушения. За исключением собственника компании, который не заинтересован в нанесении ущерба собственной компании. И то, он может совершить какие-то действия по причине непрофессионализма или по недомыслию. Как правило, умышленно он этого не совершает. Остальные люди могут при определенных обстоятельствах совершать противоправные действия.

Кадровая безопасность предполагает выстраивание отношений между персоналом и службой безопасности с точки зрения вычисления причин, которые могут быть основой для совершения противоправных действий. Это и долги, и семейные неприятности, и еще масса вещей, которые выявляются при грамотной работе службы безопасности. Эти вещи вычисляются. Их можно предотвратить и просто попытаться помочь сотруднику решить его проблемы, повысив тем самым его лояльность.

Как именно служба безопасности вычисляет сотрудников, совершающих действия противоправного характера?

В кадровой безопасности есть такое понятие «растровые признаки опасности». Есть признаки, по которым можно вычислить, что человек может совершить противоправные действия. Сюда входят: большие траты денег, изменение психологического состояния.

Можно ли бороться с откатами простым разбиением полномочий?

Борьба с откатами очень сложна. У нас, к сожалению, весь бизнес пронизан системой откатов. Свести до нуля это практически невозможно. Можно минимизировать все риски тогда, когда у компании возникает ущерб в связи с откатами. Это может быть ущерб по деньгам, когда совершаются закупки по двойной цене. Это может быть ущерб имиджевый, когда закупаются плохие продукты. Разбивание полномочий на части – это один из принципов борьбы с откатами, минимизация угроз. В основном – это коллегиальность в принятии решений через торги, конкурсы, через систему внутреннего согласования, которая есть в организации контрактов. Это и кадровая политика, и ротация кадров, и анализ ценовой политики с целью снижения цены. Вопрос комплексный им, как правило, начинают заниматься, когда возникает ущерб организации. В принципе – это работа на будущее с применением психологических приемов, но свести до нуля все риски практически невозможно. Составляется карта рисков с перечнем должностей с высокими рисками откатов. Примерно так же, как государство сопоставляет должности с коррупционными рисками. Оценка людей, проводится оперативная работа с контрагентом для того, чтобы вычислить людей, сидящих на откатах. В некоторых случаях, если нет подобных рисков организации не борются с откатами. Хотя в любом случае, это сказывается на морально-психологическом климате.

Как преподнести систему профилактики безопасности кадров? Нужно ли проводить подобные мероприятия открыто?

Если сотрудники знают, что существуют элементы контроля, они будут понимать что в случае совершения противоправных действий они попадутся и у них будут проблемы. Наиболее эффективен элемент выборочного контроля. Желательно, чтобы этот контроль был ненавязчив. Жесткий контроль психологически неприятен. Если люди понимают, что их действия контролируются, все бумаги, которые они приносят проверяются, то желание принести поддельные документы, как правило, не возникает. Это не говорит о недоверии. Это элемент контроля. Контроль есть везде: в государстве, в коммерческой структуре. Вы идете домой, огромное количество камер зафиксирует Ваше передвижение. Никто не возмущается, не шумит, не кричит. Да, система контроля существует, но она будет задействована тогда, когда будет необходимость.

Как лучше осуществлять контроль?

Каким образом лучше поступить при нанесении убытков?

Все на усмотрение руководителя. Как правило, служба безопасности выявляет нарушения и показывает руководителю. Дальше руководитель принимает решение, что делать. В некоторых случаях ограничиваются беседой с человеком. В некоторых случаях ничего не делают. Потому что человек приносит прибыль организации значительно больше, чем ворует. Таких случаев очень много, особенно, что касается топ-менеджеров. Да, закрываем глаза на некоторые злоупотребления, но, по крайней мере человек приносит прибыль. В бизнесе, как правило, нет белого, нет черного. В некоторых случаях идут на то, чтобы возбуждать уголовные дела, чтобы другим неповадно было. Крупные организации не особо стесняются доводить дело до суда, потому что у них достаточно серьезный имидж и сам факт возбуждения уголовного дела по статье «мошенничество», это серьезный психологический эффект для всех остальных сотрудников. В некоторых случаях решают все на уровне бесед и внутренних разборок.

Последний вопрос. До тех пор, пока сотрудник работает в компании, он ограничен в своих действиях нормативными документами. Но после увольнения никто не мешает ему использовать имеющуюся у него информацию во вред бывшему работодателю. Как следует поступить в этой ситуации руководителю компании?

При увольнении сотрудника, имевшего доступ к конфиденциальной информации рекомендуется проводить следующие мероприятия:

Этот перечень мероприятий не может сократить риски до нуля, но может значительно обезопасить компанию от нежелательных утечек информации.