Что общего между rfc 349 и rfc 1700

Помощь с лабораторной работой по «Сети и телекоммуникации», ПВГУС

Лабораторная работа №3. Изучение работы моделей TCP/IP и OSI

Задание

Часть 1. Изучение деятельности организаций, разрабатывающих сетевые стандарты

Часть 2. Анализ повышения удобства сети Интернет и сетевых технологий в целом

Часть 1. Изучение деятельности организаций, разрабатывающих сетевые стандарты

Часть 2. Анализ повышения удобства сети Интернет и сетевых технологий в целом

Вопросы на закрепление

Packet Tracer: настройка начальных параметров коммутатора

Часть 1. Проверка конфигурации коммутатора по умолчанию

Часть 2. Настройка базовых параметров коммутатора Часть 3. Настройка баннера MOTD

Часть 4. Сохранение файлов конфигурации в NVRAM

Часть 5. Настройка коммутатора S2

Шаг 1: Вход в привилегированный режим

Шаг 2: Просмотрите текущую конфигурацию коммутатора.

Часть 2: Создание базовой конфигурации коммутатора Шаг 1: Назначение коммутатору имени.

Для настройки параметров коммутатора, возможно, потребуется переключаться между

режимами настройки. Обратите внимание, как изменяется строка приглашения при переходе по разделам коммутатора.

Switch# configure terminal Switch(config)# hostname S1 S1(config)# exit S1#

Шаг 2: Безопасный доступ к консоли.

Для обеспечения безопасного доступа к консоли перейдите в режим config-line и установите для консоли пароль letmein.

Шаг 3: Убедитесь, что доступ к консоли защищён паролем.

Выйдите из привилегированного режима, чтобы убедиться, что для консольного порта установлен пароль.

Шаг 5: Убедитесь, что доступ к привилегированному режиму защищён паролем

Шаг 6: Настройка зашифрованного пароля для доступа к привилегированному режиму.

Пароль для enable нужно заменить на новый зашифрованный пароль с помощью команды enable secret. Установите для команды «enable» пароль itsasecret.

S1# config t S1(config)# enable secret itsasecret S1(config)# exit

Шаг 7: Убедитесь в том, что пароль «enable secret» добавлен в файл конфигурации.

Шаг 8: Шифрование паролей для консоли и привилегированного режима.

Как было видно в шаге 7, пароль enable secret зашифрован, а пароли enable и console

хранятся в виде обычного текста. Сейчас мы зашифруем эти открытые пароли с помощью команды service password-encryption.

S1(config)# service password-encryption S1(config)# exit

Часть 3: Настройка баннера MOTD

Шаг 1: Настройка сообщения ежедневного баннера (MOTD).

В набор команд Cisco IOS входит команда, которая позволяет настроить сообщение,

которое будет показываться всем, кто входит в систему на коммутаторе. Это сообщение называется ежедневным баннером (MOTD). Текст баннера нужно заключить в двойные кавычки или использовать разделитель, отличный от любого символа в строке MOTD.

S1(config)# banner motd «This is a secure system. Authorized Access Only!» S1(config)# exit %SYS-5-CONFIG_I: Configured from console by console S1#run».

Часть 4: Сохранение файлов конфигурации в NVRAM

Шаг 1: Проверьте правильность конфигурации с помощью команды «show

Шаг 2: Сохраните файл конфигурации.

Вы завершили базовую настройку коммутатора. Теперь выполните резервное копирование файла конфигурации в NVRAM и проверьте, чтобы внесённые изменения не потерялись после перезагрузки системы и отключения питания.

S1# copy running-config startup-config Destination filename [startup-config]? [Enter]

Building configuration… [OK]

Часть 5: Конфигурация S2

Вы завершили настройку коммутатора S1. Теперь настройте коммутатор S2. Если вы не можете вспомнить команды, вернитесь к частям 1–4. Настройте для коммутатора S2 следующие параметры.

Вопросы на закрепление

«Шутки ради»: пара занимательных RFC

Формат RFC существует с 1969 года — его представили во время обсуждения ARPANET. Тогда инженер Стив Крокер написал RFC 1 о работе программного обеспечения хоста.

С тех пор прошло более 50 лет, но Request for Comments все еще в ходу — опубликовано

9 тыс. документов по сетевым протоколам, моделям хранения данных и алгоритмам шифрования.

В этом многообразии встречаются RFC, у которых нет практического применения. Их написали по большей части ради шутки. Сегодня расскажем о некоторых находках из этой области.

RFC 8771

Здесь описана интернационализированная сознательно нечитаемая сетевая нотация (I-DUNNO). По словам авторов, документ призван внести баланс в следующую ситуацию:

В начале 80-х была представлена DNS. Она сделала доступ к сетевым ресурсам удобнее, но инженеры «по-прежнему вторгаются» в сферу коммуникаций machine-to-machine: читают и вручную прописывают IP-адреса. Задача I-DUNNO — воспрепятствовать этой деятельности и, наконец, закрепить работу с адресами за вычислительными системами.

I-DUNNO использует кодировку UTF-8, чтобы обфусцировать IP-адреса и усложнить их чтение для человека. Кодовые точки представлены октетами в количестве от одного до четырех, а сама последовательность включает как минимум один символ, запрещенный IDNA2008.

В качестве примера авторы RFC 8771 приводят трансформацию IPv4-адреса 198.51.100.164. Сперва его записывают в виде 32-битной строки:

Затем переводят в символьную форму:

Алгоритм обратного преобразования не указан, так как «компьютеры знают, что делать, а люди не должны даже пробовать».

RFC 8774

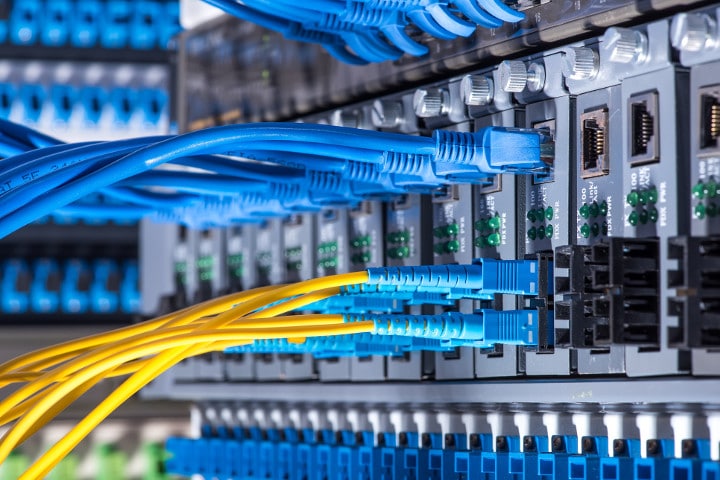

В этом документе описаны особые ошибки, которые возникнут в квантовых сетях будущего. Информация в них передается по оптоволоконным кабелям с помощью кубитов — поляризованных фотонов. Автор RFC 8774 пишет, что после массового внедрения таких сетей, значение времени передачи пакета сможет равняться нулю. Этот факт приведет к сбоям в интернете, так как классическая сетевая инфраструктура и протоколы не рассчитаны на работу с таким таймингом.

К ситуации 0-RTT подготовлены лишь несколько протоколов: TFO, TLS 1.3 и QUIC. Многие другие будут работать с ошибками — квантовыми багами.

Фото — Umberto — Unsplash

В протоколе Multipath TCP для оценки пропускной способности вычисляется значение alpha. На одном из этапов необходимо поделить на RTT, что невозможно при круговой задержке равной нулю. В свою очередь, протокол LEDBAT, используемый Apple и BitTorrent, начнет передавать пакеты максимально быстро и засорять канал, хотя должен ограничивать нагрузку на сеть.

Чтобы решить проблему, автор RFC 8774 предлагает начать с составления полного списка протоколов, подверженных квантовым багам. В качестве референса можно использовать RFC 2626 — о проблеме 2000 года. Затем останется обновить весь ненадежный код. Этот процесс может затянуться, учитывая, что проблему 2038 года для Linux решали несколько лет и закончили переписывать код ядра лишь в этом году.

Больше интересных материалов в нашем корпоративном блоге:

ICT WORLD

Thursday, March 5, 2015

Local Area Network

1/AppData/Local/Temp/msohtmlclip1/01/clip_image002.jpg» /> 7. Who founded the World Wide Web Consortium (W3C)?

1/AppData/Local/Temp/msohtmlclip1/01/clip_image003.png» /> Corporate office in New York City and its operations center in Piscataway, New Jersey, United States

Wi-Fi Protected Access (WPA) and WPA2 are concurrent security standards. WPA addressed the majority of the IEEE 802.11i standard; and the WPA2 certification achieved full compliance. However, WPA2 will not work with some older network cards, thus the need for concurrent security standards.

Applicable to both WPA and WPA2, there are two versions targeting different users:

means you can just go online and order something, instead of having to send an order via telegraph, heliograph, carrier pigeon and pony express and probably have the address translated 3 times.

Or back in 1985 or so I could send email, but it probably had to go through a couple of gateways between DECnet and Bitnet and Arpanet, and there weren’t any attachments, or ways to represent any language other than English, and hardly any vendors had email anyway so you’d have to use telex, or fax, or paper documents.

IEEE makes standards for manufacturers to follow. Without those standards, there would more «proprietary» hardware, and said hardware would be more expensive.

For example,

If you pick up an internet-capable electronic device, it is going to have some form of 802.xxx, which is a standard set by the IEEE, whether it be 802.11n, 802.11ac, 802.3, etc.

Without those standards, any given electronic device could have a different method of data transfer to connect to a network, and that particular method of connecting would have to be matched with the corresponding router.

About Basith

Soratemplates is a blogger resources site is a provider of high quality blogger template with premium looking layout and robust design

Сетевые сервисы

Взаимодействие компьютеров между собой, а также с другим активным сетевым оборудованием, в TCP/IP-сетях организовано на основе использования сетевых служб, которые обеспечиваются специальными процессами сетевой операционной системы (ОС) — демонами в UNIX-подобных ОС, службами в ОС семейства Windows и т. п.

Содержание

Сокеты, соединения

Специальные процессы операционной системы (демоны, службы) создают «слушающий» сокет и «привязывают» его к определённому порту (пассивное открытие соединения), обеспечивая тем самым возможность другим компьютерам обратиться к данной службе. Клиентская программа или процесс создаёт запрос на открытие сокета с указанием IP-адреса и порта сервера, в результате чего устанавливается соединение, позволяющее взаимодействовать двум компьютерам с использованием соответствующего сетевого протокола прикладного уровня.

Номера портов

Номер порта для «привязки» службы выбирается в зависимости от его функционального назначения. За присвоение номеров портов определённым сетевым службам отвечает IANA. Номера портов находятся в диапазоне 0 — 65535 и разделены на 3 категории [1] :